Netstat是Linux系统中的一个强大工具,而SYN_SENT则是TCP连接建立过程中的一个重要状态。了解netstat命令下的SYN_SENT状态,有助于我们深入掌握网络连接情况,排查网络故障,保障系统网络通信的稳定与安全。下面将详细介绍与之相关的内容。

SYN_SENT状态定义

SYN_SENT状态是TCP连接建立过程中的一个阶段。当主机想要和另一个主机建立连接时,会发送一个SYN(同步)包,此时主机的TCP连接就进入了SYN_SENT状态。这是TCP三次握手的第一步,主机在等待目标主机的回应。在很多实际网络环境中,如企业内部网络里,服务器向外发起连接请求时就会处于这个状态。

它代表着连接请求已经发出,但还未收到对方的确认。比如我们在浏览器中访问一个网站,浏览器所在的主机就会发送SYN包,进入SYN_SENT状态,等待网站服务器的回应,只有收到对方的SYN+ACK包,连接才能进一步建立。

Netstat查看SYN_SENT

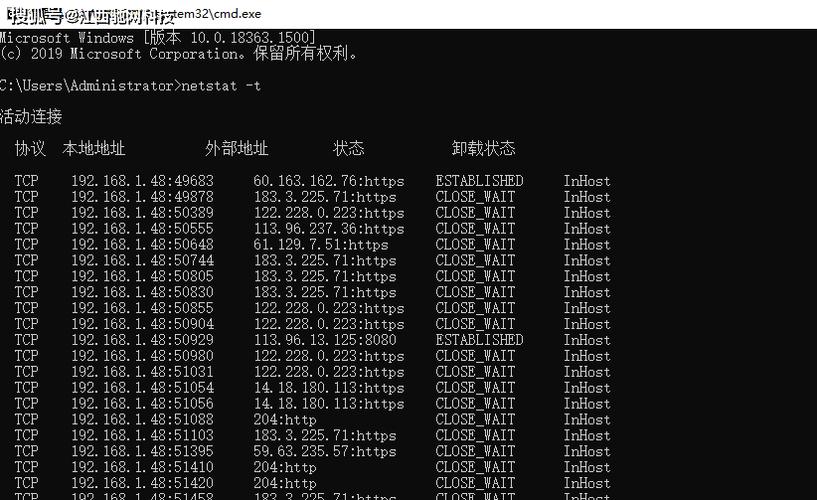

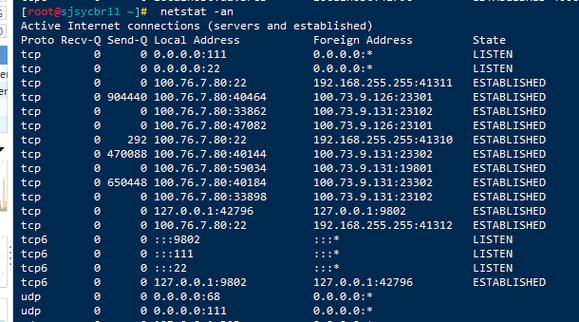

使用netstat命令可以方便地查看处于SYN_SENT状态的连接。我们可以使用“netstat -an | grep SYN_SENT”这样的命令,它能筛选出所有处于SYN_SENT状态的网络连接信息。通过这个命令linux netstat syn_sent,我们能清晰看到本地地址、外部地址、端口号等信息。

在排查网络故障时,这个命令非常有用。比如当我们发现某个服务无法正常连接时,通过查看SYN_SENT状态的连接,就能判断是不是连接请求没有得到响应。如果发现有大量处于SYN_SENT状态的连接,那可能意味着网络存在问题,需要进一步排查。

SYN_SENT常见原因

出现SYN_SENT状态的连接可能有多种原因。一种常见情况是目标主机不可达,比如目标服务器停机、防火墙阻止等。当我们访问一个已经关闭的服务器时,发出的SYN包就无法得到回应,连接会一直处于SYN_SENT状态。

另一种原因可能是网络拥塞。在网络高峰期,数据包可能会出现延迟或丢失的情况,导致SYN包不能及时到达目标主机,或者目标主机的响应包无法正常返回,从而使连接长时间处于SYN_SENT状态。

SYN_SENT状态风险

过多的SYN_SENT状态连接可能会带来一定风险。如果有黑客利用SYN Flood攻击,大量发送SYN包,使服务器上产生大量处于SYN_SENT状态的连接redhat linux 下载,就会消耗服务器的资源,导致服务器无法正常处理正常的连接请求linux系统介绍,甚至可能会造成服务器崩溃。

同时,持续处于SYN_SENT状态的连接也可能暗示网络存在异常,比如网络配置错误、设备故障等。这可能会影响到正常的网络通信linux netstat syn_sent,导致业务无法正常开展。

解决SYN_SENT问题方法

对于SYN_SENT状态连接过多的问题,我们可以采取一些措施来解决。首先要检查目标主机的状态,确保其正常运行,没有被防火墙等设备阻止。可以通过ping命令测试目标主机的可达性,如果无法ping通,就需要进一步排查网络设备和防火墙设置。

还可以调整系统的TCP参数,比如增大半连接队列的大小,这样可以容纳更多处于SYN_SENT状态的连接,减少因队列满而丢弃连接请求的情况。同时,也可以优化网络环境,避免网络拥塞。

监控SYN_SENT状态意义

监控处于SYN_SENT状态的连接具有重要意义。它能帮助我们及时发现网络中的异常情况,如网络攻击、设备故障等。通过定期查看SYN_SENT状态的连接数量和变化趋势,我们可以提前预警网络风险,采取相应的措施来保障网络的安全和稳定。

在企业网络中,监控SYN_SENT状态对于维护业务的正常运行至关重要。可以及时发现网络中的潜在问题,避免因网络故障导致业务中断,从而提高企业的生产效率。

大家在实际使用中有没有遇到过因SYN_SENT状态连接过多而导致的网络问题?欢迎在评论区分享,也请点赞和分享本文!