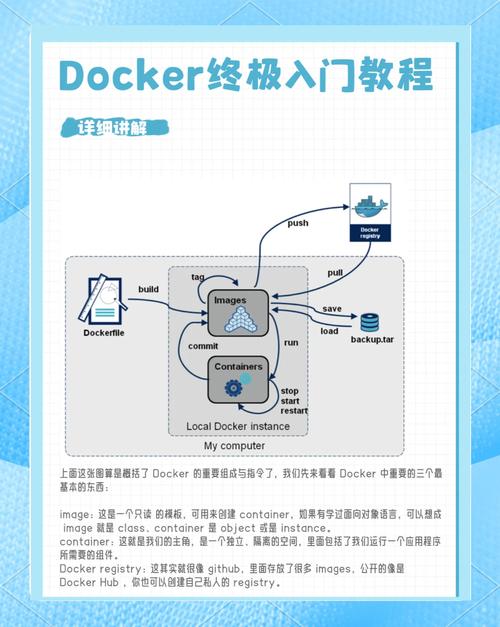

许多初次接触容器的Docker新手,心中都会冒出一个疑惑,那就是Docker容器的root用户默认密码究竟是什么,实际上,这背后所反映的是对Docker安全模型的一种普遍误解,Docker容器默认是以默认密码的root用户身份来运行进程的,然而这个“root”并非传统Linux系统里那个需要密码的超级用户docker root 默认密码,理解这一点,乃是确保容器化应用安全部署的首要步骤。

docker容器root权限为什么是默认设置

最初设计Docker时,是为了让应用的部署以及运行变得简单化,才把容器里面进程的默认用户设定成root(UID 0)。如此去做所具备的益处是非常明显的:应用程序于容器内能够拥有最高等级的权限,能够对文件进行读写,其间不会遇到任何阻碍,还能够绑定特权端口(就像80端口那样),与此同时还可以调用系统功能,这也极大程度地降低了因为权限不够而致使运行失败的情况的发生。

然而,这种便利性是以牺牲部分安全性作为代价达成的 。从安全隔离的视角出发,容器和宿主机共同享用同一个内核 。容器里的root用户在一定程度上能够对宿主机的内核造成影响 。尽管Docker借助namespace予以隔离但倘若有内核漏洞遭利用,容器内的root便有可能成为攻击宿主机的跳板 。所以,这个默认设置更大程度上是基于历史兼容性及易用性予以考量,而不是最佳安全实践 。

如何查看docker容器内的root密码

首先,要明确一个关键概念,那就是:绝大多数Docker官方镜像,像Ubuntu、CentOS、Alpine这些,在构建期间,不会对root用户设置一个固定的、默认的密码。这些镜像通常经过这样的处理操作,也就是经过通过〈etc/shadow)文件当中,存在的 excl,或者这个〈strong〉符号,来锁定root密码登录的机制,从而强制要求用户只能借助其他途径,比如SSH密钥通道,或者是根本不进行登录这样的方式,进入到容器当中。

要确定正处于运行状态的某个容器里头root账户的情况嵌入式linux,可以进到容器之内进行查看,通过运用命令〈code〉docker exec -it〈容器名〉 /bin/bash〈/code〉前往容器之后,去执行〈code〉cat /etc/shadow | grep root〈/code〉指示!输出行里,root密码字段当中,要是显示成此模样,即!或者,那就意味着密码被禁用了,没办法凭借密码直接登录。这项内容本身就是一种基础的安全措施喽。

如何修改docker容器的root用户密码

尽管不建议直接凭借密码去登录容器,可在某些存有特地规定意义内涵表述的测试状况或者遗留下来的场景情形状况之下,你有可能会需要借助操作去设置一个用于登录的密码。其实施办法是要在容器处于正在运行的状态前提当下去开展具体相关的举措运行操作。首先呢,运用docker exec -u root -it /bin/bash这样的指令代码方式以具备最高权限的root身份进入到容器内部环境当中。接着呢,依照相应的指示提示去执行passwd这条命令代码,依据所给出的提示指引反复输入两次全新的密码就可以达成设置这一行为动作了。

更为规范且可复现的做法是,于构建镜像的那个阶段,也就是在Dockerfile当中去完成密码的设置。你能够在Dockerfile里写入像RUN echo ‘root:YourNewPassword’ | chpasswd这般的指令。然而必须要保持警惕,把明文密码写入到Dockerfile会产生严重的安全风险,一旦这个镜像被推送至公共仓库,密码就会出现泄露的情况。在生产环境里绝对是应当去避免这种做法。

运行docker容器如何避免使用root

永远不以root用户运行容器里的应用进程,这才是最佳实践呢,可以经由在Dockerfile当中显式表明非特权用户达成这样的目标,其常用办法是先运用RUN指令去创建一个新用户以及用户组,就像RUN groupadd -r appuser && useradd -r -g appuser appuser这样。然后,通过USER appuser指令切换至此用户。

在运行的这个时段,也能够借助--user这个参数去指定用户ID(UID)进而对默认用户予以覆盖,就像docker run --user 1000:1000 myimage这样。这所表达的意思是,容器内部的进程将会凭借宿主机上UID为1000的普通用户权限来运行docker root 默认密码,哪怕容器内部的用户名或许依旧显示成root。此种方式能够切实有效地限制容器进程的权限,就算应用存在着漏洞,攻击者获取到的权限也是极其有限的。

docker root权限滥用有哪些安全风险

容器里边的进程是以root身份运行的,最直接的那种风险便是容器逃逸。要是攻击者借助内核漏洞或者不当的容器配置linux软件下载,像挂载了敏感的宿主机目录这种情况,那就有可能突破命名空间隔离,在宿主机上面以root权限去执行任意命令。历史上有好多严重的容器安全漏洞,比如CVE -- 2019 -- 5736 runc逃逸漏洞,都和这个有关联。

即便未曾出现逃逸情况,root权限于容器内部依旧会引发危害,攻击者能够对容器内的应用代码予以篡改,能够窃取敏感数据,能够开展横向移动攻击同一网络下的其他容器,比如说,要是数据库容器以root运行且被攻破,攻击者便能轻易读取所有数据文件,能轻易修改所有数据文件,能轻易删除所有数据文件,甚而能够借助数据库的特性去执行系统命令,进而将攻击面予以进一步扩大 。

如何加强docker容器的root权限管理

最根本的策略是以遵循“最小权限原则”为首要目标。除运用前文所讲的启用非root用户这项举措外。还需与Linux内核那具备安全特性的部分相结合。比如说,当执行docker run操作之际。借助--security-opt=no-new-privileges这般的选项。能够达成防止进程借由SUID二进制文件一类途径去提升权限的效果。运用Seccomp、AppArmor这类安全配置文件。能够对容器所能调用的系统函数予以严格限定。

于编排平台这一范畴之内,Kubernetes给出了更为强劲的安全上下文也就是Security Context的定义,你能够于Pod的配置里强行设定runAsNonRoot: true这一参数值,借此保证Pod不得以root的身份进行启动, 。同样能够凭借runAsUser去指定确切的UID,并且运用readOnlyRootFilesystem: true把根文件系统设置成只读状态,以此从根源上避免root用户写入恶意文件。

要部署Docker容器时,你觉得除了防止使用root用户之外,还有哪一项安全举措是不惹人注意却非常关键的呢?欢迎于评论区去分享你的阅历和看法,要是认为本文有帮助的话,请点赞并且分享给更多有所需求的友人。