对于任何维护着CentOS服务器的运维人员来说,安全防护都是一个必须时刻绷紧的弦。CentOS作为服务器操作系统,稳定性毋庸置疑,但如果缺乏主动的安全配置和持续的监控,它很容易成为攻击者的目标。本文不讨论理论,只讲实操,从账户、端口、软件、日志等多个维度,梳理出一套可以立刻执行下去的防护方案。

CentOS系统账户如何设置才安全

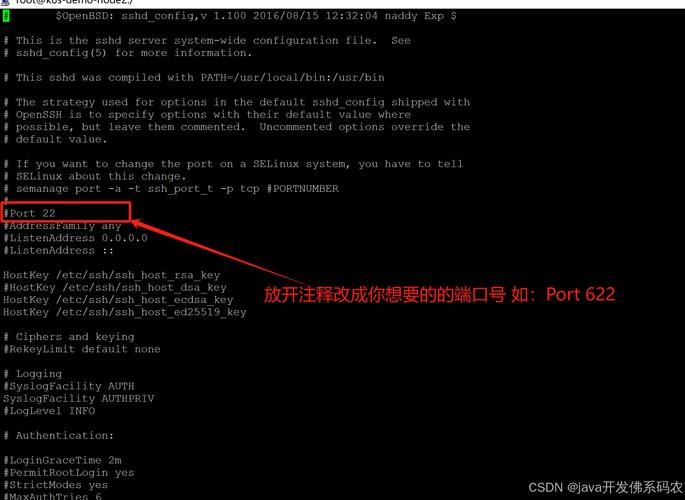

服务器的第一道大门就是账户。很多人图省事直接使用root操作,或者把密码设得太简单,这等于把钥匙挂在门上。我建议第一时间禁用root远程登录,通过visudo命令创建一个具有sudo权限的普通用户来日常使用。同时修改SSH默认的22端口,能有效过滤掉大批初级扫描脚本。

另外要养成检查僵尸账户的习惯。执行cat /etc/passwd查看是否有非自己创建的可疑用户,重点关注那些拥有root权限但长期不活跃的账号。对于离职人员的账户要立刻禁用或删除,宁可多花十分钟排查,也不要留一个未知的后门在那里。

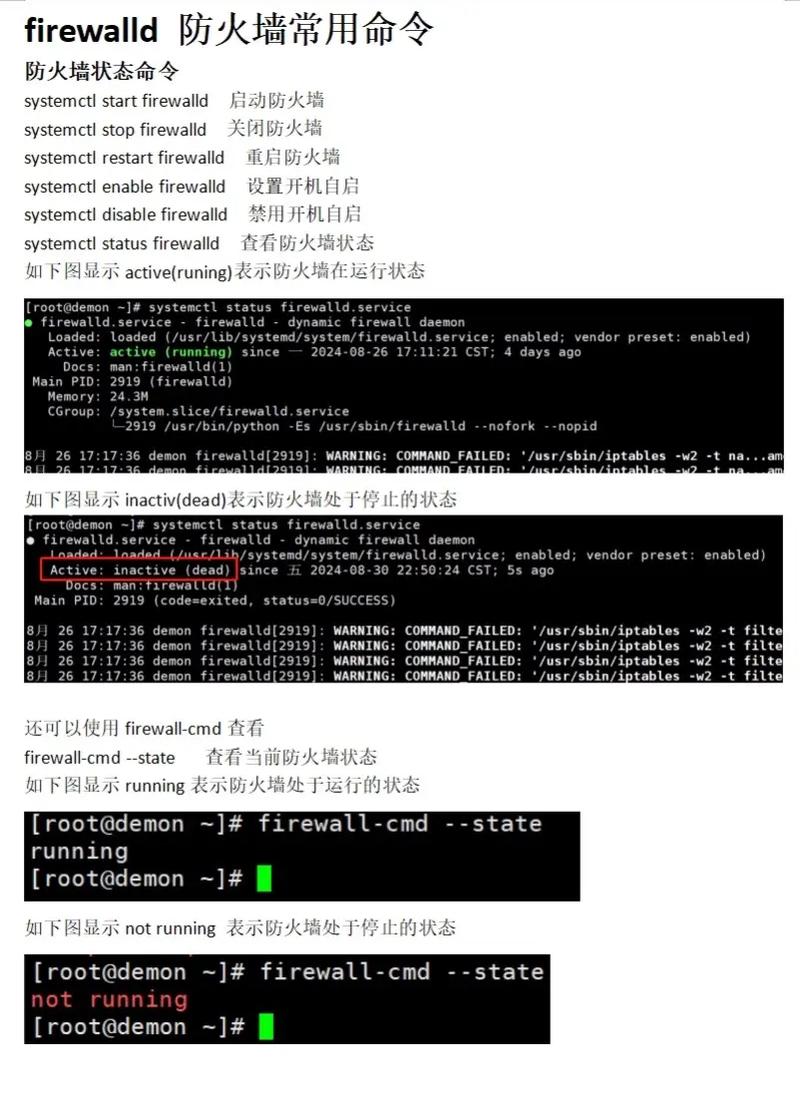

CentOS防火墙配置哪里最容易被忽略

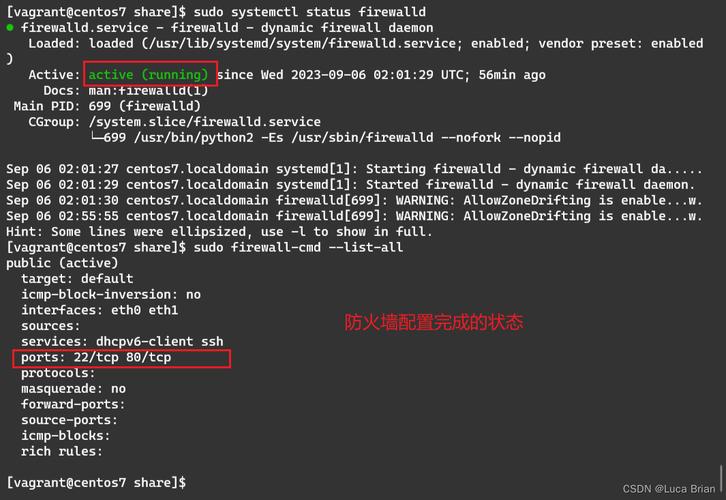

大多数人都知道要开启firewalld或iptables,但配置往往过于宽松。我见过太多服务器对外开放了全部端口,理由是“以后可能会用到”。正确的做法是先禁止所有,再按需放行。检查firewall-cmd --list-all,看看是否有明显不需要的服务,比如telnet、ftp等明文传输协议。

还有一个经常被忽略的是默认zone设置。如果直接修改public zone,而默认zone是其他的linux命令详解词典,规则就不会生效。建议固定使用一个zone并设为默认。同时对于云服务器,主机防火墙和云平台的安全组必须协同工作,不要以为云平台拦住了,本地防火墙就可以不设,多层防护永远比单层可靠。

CentOS软件源与内核更新要不要做

很多生产环境管理员对更新有恐惧心理,怕重启、怕兼容性问题。但安全更新恰恰是修复已知漏洞的唯一途径。我建议区分场景:内核更新涉及硬件交互,可以谨慎红旗linux下载,但如OpenSSL、bash、glibc这类基础库的漏洞修复必须及时跟进,可通过yum --security仅筛选安全补丁。

更稳妥的做法是搭建本地Yum仓库,先在测试机更新验证,没问题再推送到生产。对于必须保持长期运行的旧系统,至少要把EPEL源配置好,因为官方源里的软件版本往往较老,一些漏洞修复需要靠EPEL补充。记住,不更新不代表没漏洞,只是你不知道它被利用时有多被动。

CentOS入侵检测如何发现隐蔽攻击

等看到CPU跑满、网络异常时才意识到被入侵,已经太迟了。我习惯在每台服务器上安装AIDE或Tripwire这类文件完整性校验工具。它们会给关键二进制文件和配置文件生成哈希值快照,一旦文件被篡改,系统会立刻报警。每周跑一次检查,对比结果很容易发现异常。

另外chkrootkit和rkhunter这类Rootkit查杀工具建议定时执行。它们能检测隐藏进程、后门程序等常规命令看不见的东西。把扫描结果写入日志并转发到中央日志服务器,哪怕入侵者清除了本地痕迹,远端证据链依然完整。

CentOS日志审计怎样快速定位异常

日志是事后追查和事前预警的核心依据。首先要启用rsyslog将日志远程传输,防止入侵者删除本地/var/log/messages掩盖痕迹。其次重点盯防/var/log/secure,通过fail2ban配置动态封锁规则centos 安全防护,比如某IP连续3次密码错误就加入黑名单,这在应对暴力破解时效果立竿见影。

日志量太大人工看不完,我会用auditd监控特定行为,比如监控/etc/passwd的写入事件、监控/tmp目录的执行权限等。配置几条简单的监控规则,当有非授权进程尝试修改敏感文件时,ausearch能精准抓到人。日志不是存着就完了,定期分析才能发挥价值。

CentOS内核参数调优能不能防攻击

内核是操作系统的灵魂,合理的参数调整确实能抵御部分拒绝服务攻击。比如net.ipv4.tcp_syncookies设置为1可以防范SYN Flood;net.ipv4.conf.all.accept_source_route必须设为0,防止IP源路由欺骗。这些参数在/etc/sysctl.conf里固化后,执行sysctl -p立即生效。

但我要提醒一点,内核参数不是调得越严格越好。像net.ipv4.tcp_tw_recycle在高并发下容易导致NAT用户连接失败,内核新版本已建议废弃。每次调整前,先理解参数含义,在测试环境验证效果。如果没把握,保持默认往往比乱改更安全。

看完这篇文章,你不妨登录自己的CentOS服务器,执行一下last和cat /etc/passwd,看看最近登录记录里有没有陌生的IP,用户列表里有没有可疑的名字。发现了什么不寻常的现象吗?欢迎在评论区分享你的排查经历centos 安全防护,让更多人从你的实战中学到一招,觉得有用也请点赞转发,你的支持是我分享干货的最大动力。