在当今数字化浪潮中,Linux系统作为企业IT架构的中流砥柱,其安全性直接关系到业务连续性和数据资产保护。作为一名长期奋战在一线的Linux运维工程师,我深知安全运维不是一套死板的规则,而是一场持续对抗的动态过程。它融合了严谨的理念、自动化的工具以及工程师的经验直觉,最终目标是构建一个稳固、可视且能快速响应的安全防御体系。

Linux安全运维到底应该怎么做

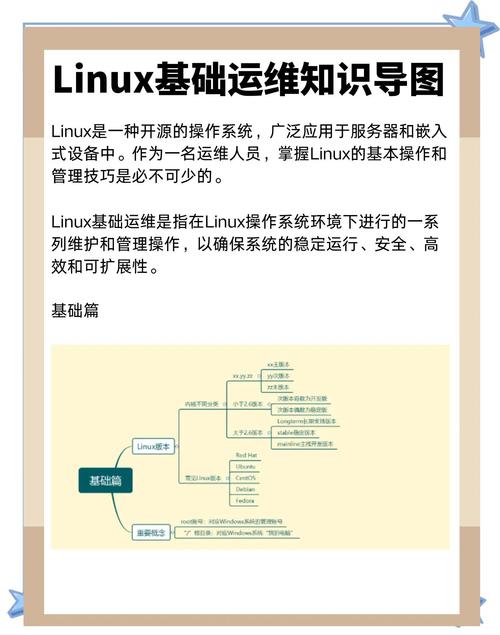

Linux安全运维并非简单地执行几个命令或安装几款软件,它是一套完整的生命周期管理流程。首先需要确立“默认安全”的原则,即在系统规划、部署阶段就将安全机制融入其中,而不是上线后再打补丁。这包括最小化安装系统、精简不必要的服务和软件包,从源头减少攻击面。同时,要建立标准化的系统基线,对所有服务器的账号权限、防火墙规则、内核参数等进行统一配置,确保所有环境都符合安全规范,避免因配置遗漏或差异引入风险。

如何有效进行Linux账号和权限管理

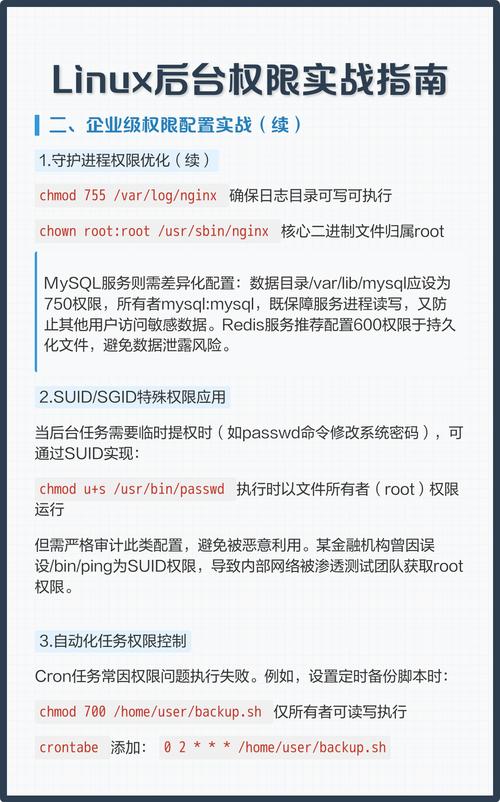

账号和权限管理是Linux安全的第一道防线,其核心在于遵循最小权限原则。这意味着,无论是系统用户还是应用用户,都只应授予完成其任务所必需的最小权限。例如,应禁用或严格限制root账号的直接登录企业linux安全运维理念和实战,强制运维人员使用普通用户登录,再通过sudo机制提权执行特定命令,所有sudo操作都会被详细记录,便于事后审计。此外,还需定期清理僵尸账号、共享账号,并实施强密码策略,比如要求密码长度和复杂度,并设置合理的有效期,防止弱口令爆破。

企业级Linux防火墙如何配置才安全

在企业环境中,Linux防火墙的配置不能停留在单机层面,而应结合整体网络架构进行纵深防御。我们通常利用iptables或firewalld在主机层面设置严格的访问控制策略,原则是“默认拒绝,显式允许”。除了限制对SSH等管理端口的访问IP外,更要针对业务应用配置精细化规则。比如,一个Web服务器,通常只对外网开放80和443端口,对内部监控网络开放特定端口,并严格限制其主动发起的对外连接,防止主机被入侵后沦为“肉鸡”向外攻击。配置完成后,务必使用规则检查工具验证策略的有效性。

Linux系统入侵后如何快速排查与响应

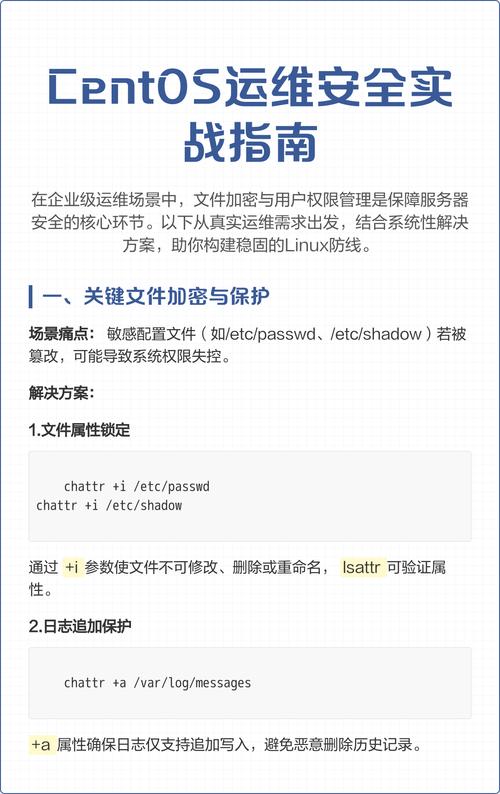

当服务器疑似被入侵时,速度和流程是关键。应急响应的第一步是立即隔离受感染主机,例如在交换机上封锁端口或在防火墙上阻断其通信,防止横向移动。紧接着,在确保原始状态的情况下,收集内存信息、网络连接、进程列表以及关键日志文件,如/var/log/messages和/var/log/secure。通过分析异常进程、可疑的网络连接和后门文件,快速定位入侵源。很多时候,攻击者会清理日志企业linux安全运维理念和实战红帽子linux下载,因此对日志进行异地备份至关重要。根据入侵分析结果,重装系统或彻底清除后门,并修复漏洞。

保障Linux系统安全的日常运维习惯

良好的日常习惯比任何尖端技术都更能保障安全。首要习惯是“变更管理”,任何系统配置修改、软件升级都应遵循申请、审批、执行的流程,并有回退方案,避免因误操作导致安全漏洞。其次,要建立规范的远程操作习惯,比如始终使用密钥而非密码进行SSH认证,并禁用root登录。同时,保持对官方安全公告的关注,对于高危漏洞linux安全加固,要在充分测试后及时修补,不能因为“求稳”而拖延补丁更新,这往往会给攻击者留下可乘之机。

自动化工具在Linux安全运维中的应用

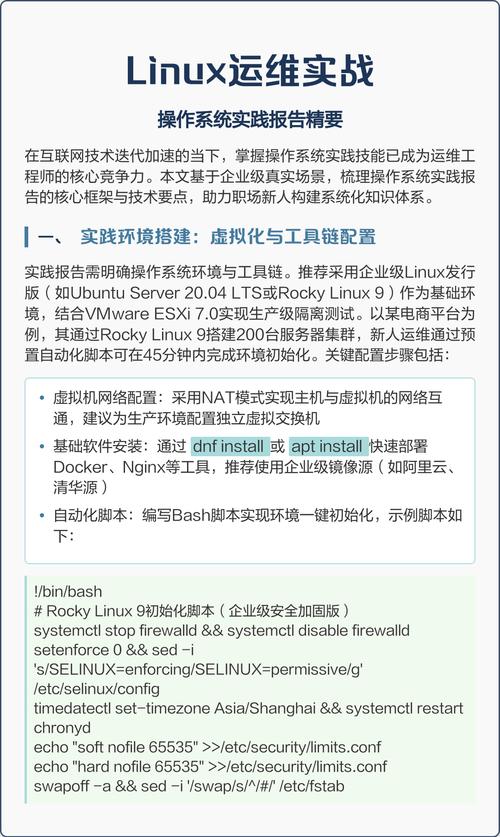

面对成百上千台服务器,手工操作显然力不从心,自动化工具是提升安全运维效率的法宝。我们可以利用Ansible、SaltStack等配置管理工具,批量执行安全基线检查、统一部署防火墙策略和修复系统漏洞,确保所有节点配置的一致性。对于安全审计,可以引入Osquery等工具,将系统状态转化为类似数据库的表格,通过SQL查询实现全网的快速安全检测和威胁狩猎。自动化脚本还能定期备份关键配置和日志,并自动拉取最新的威胁情报进行IOC(入侵指标)匹配,实现主动防御。

如何制定企业Linux安全运维的基线标准

制定基线标准是规范化安全运维的基石。一份完善的基线应涵盖操作系统版本、内核参数优化、认证授权机制、日志审计配置以及文件系统权限等多个维度。例如,明确规定必须启用SELinux或AppArmor,并设定工作模式;规定所有服务器的NTP(网络时间协议)同步配置,确保日志时间戳准确。基线的制定需要结合等保2.0等合规性要求和实际业务风险,既要严格,又要具备可操作性。标准确定后,应通过自动化工具定期巡检,对偏离基线的系统进行告警并强制修复。

在构建企业Linux安全防御体系的过程中,你所在的公司或团队目前面临的最大挑战是未知漏洞的突发,还是内部人员的误操作风险?欢迎在评论区分享你的看法和实战经验,如果觉得本文对你有帮助,请点赞并分享给更多同行,一起交流进步。