在网络安全领域中,身为专业黑客的我,每日都需应对各种颇具挑战性的威胁和问题。而在这之中,如何精湛运用Linux攻击指令则是必不可少的基本能力之一。今日,我会与您共同探索这些既神秘又令人兴奋不已的指令。

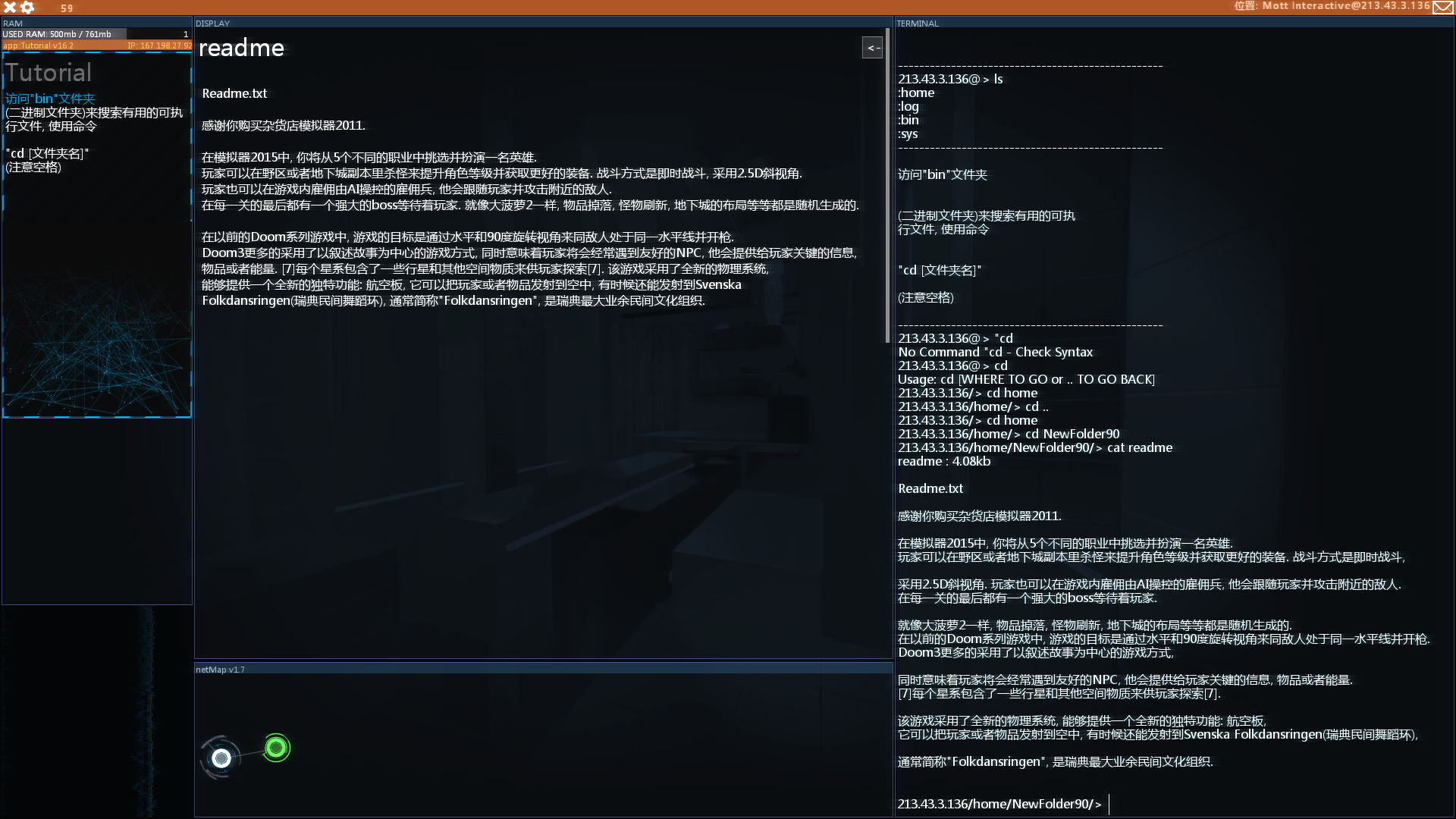

1.探寻目标:nmap

在攻击前,我们务必要了解目标系统的端口与服务状况。幸运的是,有了强大的Nmap网络扫描工具linux教程,它能帮我们迅速找到系统的薄弱环节。借助于Nmap,我能轻松掌握目标系统的关键信息,为后续攻击做好充分准备。

2.渗透利器:Metasploit

Metasploit,作为一个深入应用在渗透测试与漏洞利用领域的先进框架工具,能够帮助我们迅速找到目标系统的薄弱之处并为之进行入侵。借助Metasploit,我得以挑选适合的模块和利用代码,以实现准确打击。

3.密码破解:John the Ripper

约翰·里瑟(John The Ripper)被誉为密码破解领域的佼佼者,它能够协助我们攻破各种加密算法和哈希函数。在约翰·里瑟的助力下,我得以通过难题解决和密钥词典攻击等技术来攻破目标系统的密码,进而提升自己的系统访问权限。

4.恶意注入:SQLMap

有很多网站或多或少存在SQL注入问题,使黑客有机可乘。SQLMap是一款强大且专业的自动化SQL注入工具,能够迅速地发现并利用恶意软件攻击者渴望查找的网站SQL注入漏洞。让我借助SQLMap这把利器,轻而易举地获取宝贵的数据库数据信息,甚至能操控网站命运。

5.数据篡改:Hydra

在成功获取目标系统账户及密码之后,我们需要继续对系统进行操作。Hydra作为一款专业的网络登录破解软件linux攻击命令redhat linux 下载,能协助我们更为高效地破译各类登录环节。借助于此工具,您可以尝试以获得的账户及密码登入目标系统,进而完成数据修改或远程操控等操作。

6.隐匿行动:Tor

在进行黑客活动时,隐藏自身的身份与轨迹至关重要。这边给您推荐一款名为Tor的匿名网络工具,它能有效地帮我们隐藏真实IP地址并避免追踪到来源。运用这个工具,您便可在黑客行为中保持匿名性,保障自身安全。

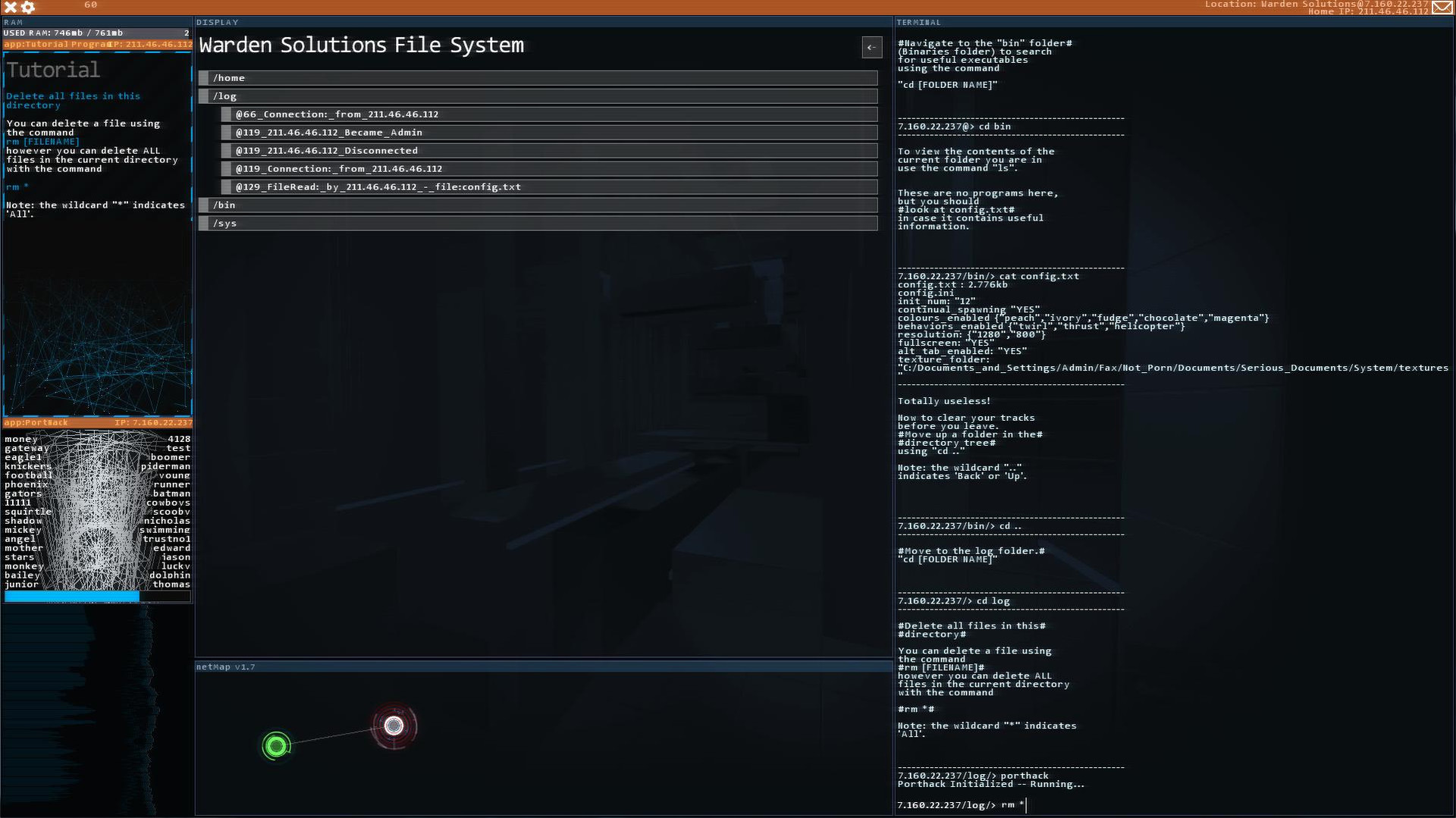

7.系统破坏:rm -rf /

在我们黑客圈内,目的不仅仅是获取情报或操纵系统,还有对目标施以惩罚。像rm -rf /这样的指令,能让Linux系统里的所有文件及目录瞬间消失,对计算机造成严重伤害。在这最后一步措施中,许我有机会亮出我身为黑客的最强实力。

透过这次亲身经历,让我深切体验到Linux攻击指令的强大力量与潜在风险。身为专业的黑客,我会坚定地秉持道德原则,仅在获得合法授权的前提下开展渗透测试以及漏洞修复等事项linux攻击命令,以此尽己所能,为网络安全事业做出贡献。