网络安全是当今互联网时代一个非常重要的话题嵌入式linux培训,对于企业和个人来说,保护自己的网络安全至关重要。而nmap作为一款广泛使用的网络安全扫描工具,可以帮助用户发现目标主机的开放端口linux nmap命令详解,了解目标主机上运行的服务以及操作系统等信息。本文将详细介绍nmap命令的使用方法和技巧,帮助读者更好地了解和应用nmap命令。

一、nmap命令概述

1.1 nmap命令简介

nmap(Network Mapper)是一款用于探测网络主机和服务的开源工具,可用于发现目标主机的开放端口、协议以及操作系统等信息,同时也可以进行漏洞扫描和操作系统指纹识别等功能。

1.2 nmap命令特点

nmap命令具有以下特点:

-跨平台性:nmap支持多种操作系统平台,包括Windows、Linux、Mac OS X等。

-强大的扫描功能:nmap可以进行TCP、UDP等多种协议的扫描,并支持多种扫描方式。

-灵活的输出格式:nmap可以输出多种格式的扫描结果,包括文本、XML、HTML等。

-支持脚本编写:nmap提供了强大的脚本编写功能,可以根据需要编写自定义脚本进行扫描。

1.3 nmap命令安装

在Linux系统中,可以通过以下命令安装nmap:

“`

sudo apt-get install nmap

“`

二、常用nmap命令

2.1常用参数说明

在使用nmap命令时linux nmap命令详解,常用的参数如下:

--sS:TCP SYN扫描方式;

--sU:UDP扫描方式;

--O:操作系统指纹识别;

--sV:服务版本识别;

--p:指定端口范围;

--A:启用操作系统指纹识别和服务版本识别等功能;

—script:指定要执行的脚本。

2.2常用命令示例

2.2.1扫描单个IP地址

使用以下命令可以对单个IP地址进行扫描:

“`

sudo nmap 192.168.0.1

“`

该命令将对IP地址为192.168.0.1的主机进行默认TCP端口扫描。

2.2.2扫描整个网段

使用以下命令可以对整个网段进行扫描:

“`

sudo nmap 192.168.0.*

“`

该命令将对192.168.0.x网段中所有主机进行默认TCP端口扫描。

2.2.3指定扫描端口范围

使用以下命令可以指定端口范围进行扫描:

“`

sudo nmap -p 80,443 192.168.0.*

“`

该命令将对192.168.0.x网段中所有主机的80和443端口进行扫描。

2.2.4启用操作系统指纹识别和服务版本识别

使用以下命令可以启用操作系统指纹识别和服务版本识别等功能:

“`

sudo namp -A 192.168.0.*

“`

该命令将对192.168.0.x网段中所有主机进行TCP端口扫描,并启用操作系统指纹识别和服务版本识别等功能。

2.2.5执行自定义脚本

使用以下命令可以执行自定义脚本进行扫描:

“`

sudo namp --script http-title.nse 192.168.0.*

“`

该命令将对192.168.0.x网段中所有主机进行TCP端口扫描,并执行名为http-title.nse的自定义脚本。

三、实战案例分析

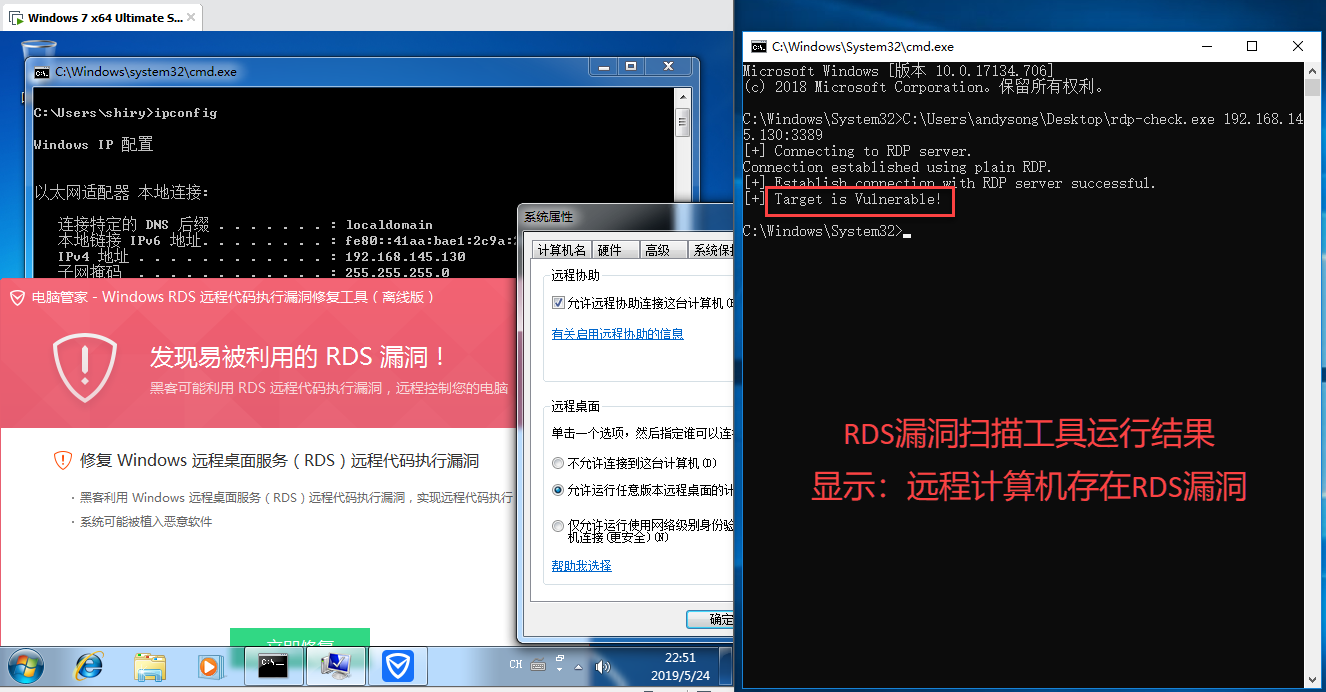

3.1案例一:查找网络设备漏洞

在企业内部网络中,经常会有一些设备或应用存在漏洞。攻击者可能利用这些漏洞入侵企业内部网络。因此,企业内部需要定期检查网络设备漏洞情况。下面我们以查找路由器漏洞为例演示如何使用namp来查找网络设备漏洞。

步骤一:首先确定路由器IP地址。可通过查看路由器配置或者使用arp-scan等工具来获取路由器IP地址。

步骤二:使用以下命令对路由器进行TCP SYN扫描:

“`

sudo namp -sS <router_ip>

“`

步骤三:根据输出结果查找是否存在已知漏洞。

例如,在2023年02月份曝光了一个名为“CVE-2023-827ccb0eea8a706c4c34a16891f84e7b”的路由器远程代码执行漏洞。该漏洞影响某品牌某型号路由器,并且攻击者只需要向目标设备发送恶意数据包即可触发该漏洞。因此,在上述步骤二中如果发现目标设备存在该路由器型号,则需要进一步检查是否存在CVE-2023-827ccb0eea8a706c4c34a16891f84e7b漏洞。

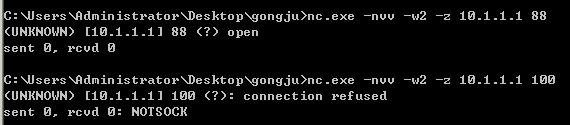

3.2案例二:监控服务器端口状态变化

在企业内部网络中,服务器是非常重要的资产之一。如果服务器被攻击者入侵,则会导致企业重要数据泄露或业务受到影响。因此,企业内部需要监控服务器端口状态变化情况。下面我们以监控Web服务器80端口状态变化为例演示如何使用namp来监控服务器端口状态变化情况。

步骤一:首先确定Web服务器IP地址。可通过查看Web服务器配置或者使用arp-scan等工具来获取Web服务器IP地址。

步骤二:创建一个bash脚本文件(例如monitor_server.sh),内容如下:

“`bash

#!/bin/bash

while true; do

result=$(sudo namp -p 80 <server_ip>| grep "open")

if [!-z"$result"]; then

echo "Port 80 is open."

else

echo "Port 80 is closed."

fi

sleep 60

done

“`

其中<server_ip>为Web服务器IP地址。

步骤三:运行该脚本文件来监控Web服务器80端口状态变化情况。当Web服务器80端口状态发生变化时,会在屏幕上输出相应信息。

四、总结

通过本文对namp命令的详细介绍和实战案例分析linux cp,相信读者已经初步了解了namp在网络安全领域中的应用场景和基本技巧。当然,在实际应用过程中还有很多细节问题需要注意,在后续实践过程中需要不断总结经验教训并加以改进。