网络数据包分析,此在 Linux 系统里属于一项重要能力,借助嗅探工具它能让我们深入知悉网络通信细节,还能诊断连接问题,甚至可发现安全漏洞。它不仅能够助力系统管理员迅速定位故障,而且掌握这些工具能使安全研究人员察觉潜在威胁在此 Linux 环境当中网络数据包分析是一项重要能力借助嗅探工具它能让我们深入知悉网络通信细节发现安全漏洞诊断连接问题这个能力不仅可助力系统管理员迅速定位

Linux sniffer的基本原理是什么

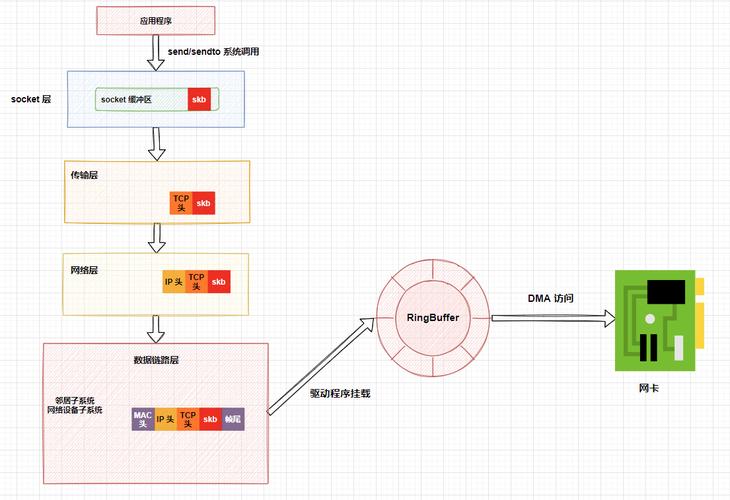

在Linux系统当中,网络嗅探借助将网卡设置成混杂模式,从而捕获经由网络接口的所有数据包,而不单单是发往本地主机的数据包,这个过程通常需要root权限。因为涉及了底层网络操作之事,所以数据包被捕获以后,会被传送到用户空间的应用程序那里去进行分析以及解码。

有像tcpdump这样常见的嗅探工具,还有Wireshark,其命令行版本是tshark,这些嗅探工具都依靠libpcap库来实现数据包捕获linux sniffer使用,它们可以剖析各种网络协议 ,并且会将二进制数据转化为可读格式 ,通过对这些数据进行分析 ,我们能够看到通信的源地址和目标地址 ,以及协议类型 ,还有端口号 ,以及所传输的内容 。

如何选择适合的Linux嗅探工具

当进行选择嗅探工具这个行为的时候,需要对一些内容加以考量,具体体现在运用场景以及需求方面,要是开展的是简单故障排查或者快速抓包此项行为,那么tcpdump或许是最为合适的选择对象,原因在于其具备轻量的特性且有利于在命令行当中进行运用,而对于更为复杂的协议分析以及深度包检测这些情况而言,Wireshark则提供了图形化界面以及丰富的解析功能。

另一个要考虑的因素乃性能,在高流量的环境之中,运用诸如tshark或者tcpdump这般基于命令行的工具linux内存管理,可能会更有效率,这是因为它们所耗费的系统资源较少,若是存在需长期监控或者自动化分析的情形,那么可以考虑采用专门设计的网络监控系统,诸如Suricata或者Zeek(原先名为Bro) 。

Linux sniffer的典型应用场景

嗅探器常见应用中有网络故障排查,当用户报告网络连接缓慢或者中断时,管理员能够通过捕获数据包来分析连接建立过程,进而查找重传的TCP段,而且还能识别异常流量模式,这种分析方法相比于只查看日志文件而言,更能够直接定位问题。

在安全范畴内,嗅探器被用来检测恶意活动,比如端口扫描,以及尝试未授权访问,包括数据泄露情况,通过分析网络流量,安全团队能识别符合已知攻击特征的数据包,或发现异常通信模式,此外,嗅探器常应用于程序调试工作,帮助开发人员了解程序如何通过网络进行通信。

使用Linux sniffer的权限和道德考量

多数Linux发行版中,运用嗅探工具需root或者sudo权限,直接访问网络接口属特权操作,这样的限制可防止普通用户随意监控网络流量,能保护他人隐私,企业环境里,常规情况下只有被授权的网络管理员才可进行包捕获操作 。

依据道德层面,以及法律层面而言,未经授权就开展监控网络流量的这般行为,存在违反隐私法规的可能性,也存在违反公司政策的可能性,就算是在自有网络之上着手开展分析工作,同样应当规避去检查他人的敏感数据,最佳的实践方式是仅在必要的情形之下才实施抓包操作,并且仅仅留存分析所需的最小数据量linux cp,还要尽快地将原始抓包文件予以删除。

Linux sniffer的常用命令和技巧

命令行嗅探工具中,tcpdump是具有最基础特性的,常用的命令如”tcpdump -i eth0 host 192.168.1.1″能够对特定主机的流量进行过滤,”tcpdump -w file.pcap”会将抓包产生的结果保存到文件里,以便在后续阶段开展分析工作,通过BPF也就是Berkeley Packet Filter的语法linux sniffer使用,能够创建复杂的过滤条件,例如”tcp port 80 and not host 10.0.0.1″ 。

对于更为深入的分析来说,Wireshark的图形界面,给出了强大的过滤功能,给出了强大的统计功能,用户能够依据协议字段进行过滤,用户能够跟踪TCP流,用户能够将特定对象比如HTTP传输的文件导出,命令行工具tshark,准许在脚本里运用类似功能,命令行工具tshark,支持自动化分析流程。

Linux sniffer与其他工具的配合使用

嗅探器常常与其它网络工具一同结合使用,进而促成完整的问题诊断链条,比如说,起初能运用ping或者traceroute来判定基本连通性,随后借助嗅探器剖析具体通信内容,当发觉异常IP地址时,可采用whois查询其注册信息,或者运用nmap扫描相关主机的开放端口。

在安全监控当中,嗅探器常常会和入侵检测系统,也就是 IDS,一起展开工作,像 Suricata 这类工具,它能够针对网络流量进行实时分析,一旦检测出存在可疑模式,便会触发警报,而管理员可以通过嗅探器捕获相关流量,进而展开深入调查,这种组合运用,极大地提高了安全事件的响应效率。

当你运用Linux嗅探工具的时候遇到过什么样有意思甚至棘手的状况,欢迎在评判区域去分享你的经历,如果觉得这篇文稿有帮助,那就请进行点赞并且分享给更多有需求的友人!