在Linux网络环境中,反弹shell技术是一种常见的网络安全策略。它主要的作用是让内网的Linux服务器主动向攻击者控制的服务器发起连接请求。通过这种方式,攻击者能够对内网中的服务器实施控制。下面,我将具体介绍这一技术的具体细节。

技术背景

在网络安全领域,内网主机一般通过防火墙等安全措施的保护,使得外部攻击者难以直接与内网主机建立联系。因此,为了解决这种内外网络之间的访问限制问题,反弹shell技术便随之产生了。通过反弹shell技术,设在内网防护之下的Linux服务器中国linux操作系统,可实现向公网特定IP地址及端口建立连接,以此使远程攻击者获得对服务器的操控权,进而执行多种操作,并可能窃取敏感信息。

在渗透测试和攻击的实际操作中,许多内网环境对外部网络的主动接入都有严格的限制。但针对内网主机向外部网络的连接,一般并没有设置特别严格的限制。正因如此,反弹shell技术便能够利用这一漏洞,使得攻击者能够巧妙地利用这一特性,进而实现对内网主机的控制。

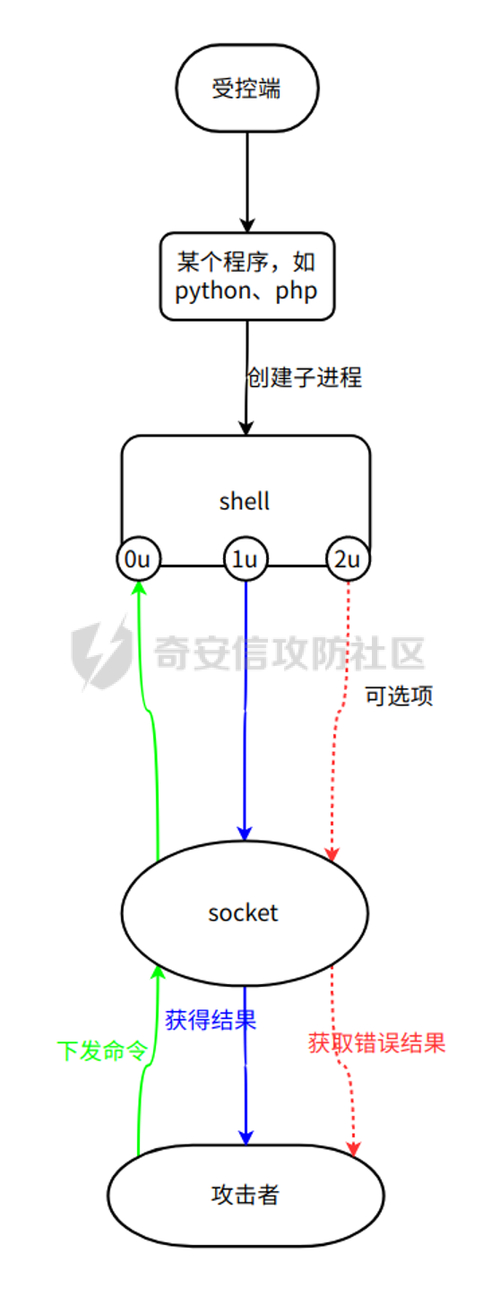

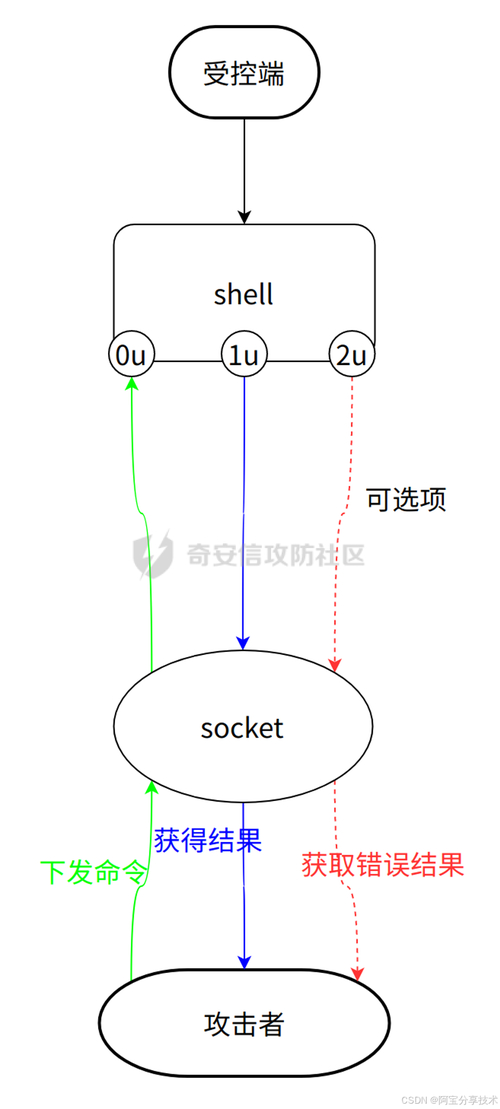

工作原理

实际上,反弹shell的执行手法与常规的shell会话有着明显的不同。一般情况下,shell会话是攻击者主动去连接目标主机,但反弹shell却是目标主机主动去连接攻击者控制的主机。当目标Linux主机成功运行了反弹shell的代码后,它会试图与攻击者事先设定的主机地址和端口建立TCP或UDP连接。一旦连接成功建立linux内网反弹shell,攻击者便能在控制台输入命令,然后通过这个连接将命令发送到目标主机;目标主机在接收到命令后,会执行这些指令,并将执行结果回传给攻击者。

这情形宛如一场信息的“逆向之旅”,以往我们总认为信息是自控制端流向目标端的,然而通过反弹shell技术的应用,信息的流动方向发生了逆转。即便在内网环境受到严格防护的情况下,攻击者仅需静候目标主机主动建立连接,便能够轻松实现对内网主机的远程控制。

常用方法

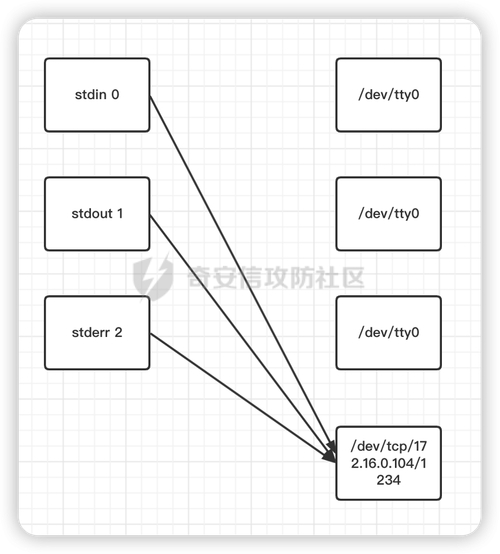

现在有多种构建反弹shell的方法,这些方法根据不同的环境和情况有所不同。比如,bash反弹shell使用频率较高,它利用bash的内置功能来建立反向连接。用户只需在目标设备上执行一些基本的命令,就能与攻击者的主机建立连接并交换数据。另外,nc(netcat)反弹shell也相当流行,它的应用范围很广,而且性能非常出色。利用该工具,攻击者能借助nc工具对特定端口进行监听,一旦目标主机执行了特定命令,便可通过nc工具快速建立起反向连接。

Python、Perl等脚本语言能够被用于构建反弹shell。这类脚本语言在许多Linux系统中默认安装,因此它们不仅具有广泛的适用性,还能利用各自的语言特性,实现高度灵活的反向连接。不同的方法各有优劣,攻击者会依据实际情况选择最合适的方法。

危害分析

若Linux网络中的主机成功进行了shell反弹,那么企业或组织将遭遇巨大的安全威胁。一旦攻击者掌握了目标主机的控制权,他们便可能非法获取主机中储存的敏感信息,包括商业机密和用户个人隐私等。这种状况很可能给企业带来无法挽回的损失。同时,攻击者能将受其控制的电脑用作“桥梁”,然后深入内网,对其他电脑发起攻击,逐步扩大攻击范围。

更为严重的是,以反弹shell方式建立的连接往往难以被察觉,在常规的安全监控体系下,它们常常不易引起注意。这使得攻击者有了更多的时间来实施攻击和窃取重要信息。鉴于此,迅速识别并防范反弹shell的攻击行为变得极为重要。

预防措施

为确保Linux服务器的安全稳定,必须采取一系列防护措施。首先,必须严格控制服务器与外部网络的连接,通过配置防火墙规则来限制服务器可访问的IP地址和端口。这样做可以有效降低反弹shell攻击的风险。此外,还必须持续监视服务器运行过程中的进程和网络连接情况。一旦发现服务器上有异常的网络连接或者陌生的进程,就应当迅速进行检测和应对。

对Linux系统及其相关软件进行及时更新补丁极为关键,因为许多反弹shell攻击都是利用系统或软件中的漏洞进行的。只要我们及时修复这些漏洞,就能有效堵住安全漏洞,减少被攻击的风险。另外,定期进行安全审计和漏洞扫描,能够帮助我们提前发现可能存在的安全隐患,并采取相应的措施来加以解决。

相关工具

市面上有多种辅助工具,它们可以帮助我们执行和监控反弹shell的操作。比如,我们之前提到的nc工具linux应用程序,因其出色的网络功能linux内网反弹shell,常被用于快速建立反向连接。另外,meterpreter这款备受欢迎的渗透测试软件,集成了多种攻击技术,大大简化了执行反弹shell等攻击步骤的难度。同时,市场上存在一些自动化脚本和框架,比如msfvenom,这些工具能够轻易地制作出各种类型的反弹shell代码,极大地方便了攻击者的操作。

在网络安全防护领域,Wireshark与Suricata等网络监控工具能够高效地辨别出异常的反弹shell连接。通过分析网络流量中的特定特征和数据包,我们能够快速发现潜在的攻击意图,进而采取相应的应对策略。这些工具如同网络安全领域的守护者,全天候进行监控,提前发出风险预警。

您是否尝试过运用与回弹shell相仿的技术或手段?若您觉得这篇文章对您有所启发,不妨点赞或推荐给他人!