Linux操作系统与Tor网络的优势在Linux Tor中得到了整合,为用户提供了既保密又安全的网络使用体验。这样的特性使我们能在互联网的浩瀚领域中隐匿自己的真实身份和位置,进行较为隐蔽的网络活动。接下来,我将逐一为大家介绍这个工具的各个功能点。

什么是Linux Tor

Linux是一款开源的操作系统,它拥有极佳的灵活性和安全性。Tor,全称为The Onion Router,是一款既免费又开源的软件。所谓的Linux Tor,实际上就是指借助Linux系统来连接Tor网络,它通过多级加密和节点跳转技术,能够有效遮掩网络数据的来源和目的地。众多用户倾向于选择,他们重视网络安全和隐私,例如,记者在搜集敏感信息时,也会使用这些工具。

记者在调查涉及社会敏感问题时,为了保护采访对象和自己的安全及隐私,通常会选择借助Linux Tor网络来传输数据。这样的做法能让他们在执行任务时拥有一个更为安全的网络空间,减少被追踪的可能性。与此同时,黑客在攻击企业或机构时,也需要浏览特定网站,并利用这些平台进行操作。为了防止任何破坏行为,我们必须确保合法使用这些工具。

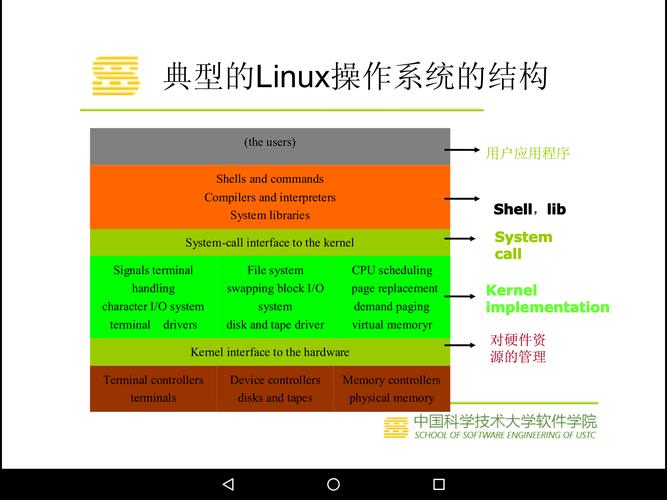

Linux Tor的工作原理

Tor网络的运行机制是将用户的网络请求逐层包裹linux社区,就像剥开洋葱一样,每一层都对应着一个Tor节点。这一过程需要通过多个中继节点的传递。在数据传输的过程中,每个中继节点只知道它前后的节点,无法了解数据传输的全路径。因此,内容提供方无法获知用户的真实IP地址。

在传输的具体环节中,数据最先抵达第一个节点,那时第一重加密会被解除,然后数据会被发送到下一个节点。这个过程会不断重复,直到数据到达目的地服务器。同样,当服务器将数据发送回来时,也会沿着这条路径反向传输,每个节点都会为其添加一层新的加密。因此,在整个传输过程中,用户的个人信息和数据传输的路径都得到了很好的保护。

Linux Tor的安装步骤

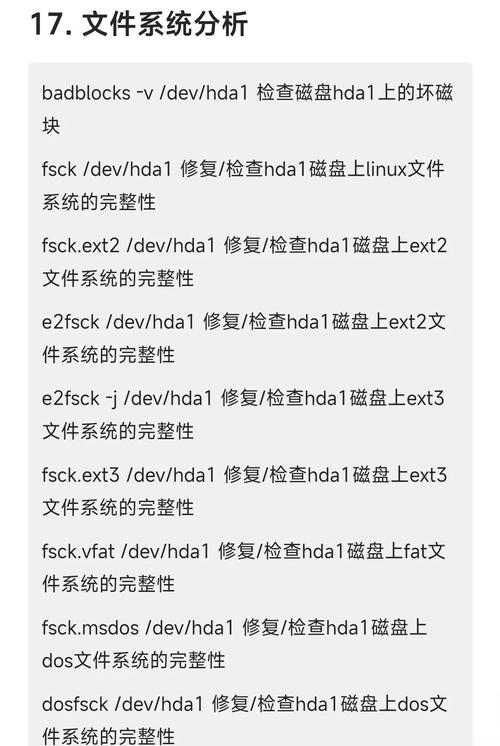

要保证Linux系统的版本较为前沿,必须使用软件源命令来进行升级,这样才能使系统保持最新。然后,需要把Tor项目的软件库加入进去linux ftp,这样系统才能识别并下载Tor软件。最终,通过执行命令,将Tor的官方软件库纳入系统的软件源清单。

完成所有必需的步骤后,就可以着手安装Tor了。在终端界面,你需要运行相应的软件包管理命令来安装Tor。一旦安装完成,记得将Tor设置为系统开机自动启动,这样每次系统启动时它都会自动运行。为了确认Tor服务是否正常运行,你可以使用特定的命令来检查它的运行状态。

Linux Tor的使用场景

在使用安全通讯的过程中linux tor,Tor系统能有效防止信息被窃听或监控。这种系统通常应用于对保密性要求极高的交流环境,比如律师与客户之间的私密对话,以及企业间涉及商业机密的交流。而且,Tor还能帮助用户规避网络限制和审查,即便是在网络受限的区域,也能借助它访问全球的网站和服务。

一些记者在深入挖掘并公布涉及敏感性的新闻时,会使用Linux Tor这一工具来绕过我国网络审查的障碍,从而获取必要的信息并与同行进行安全的沟通。即便是在那些对网络内容实施严格监控的国家,普通网民也会利用它来查阅那些受到限制的资料和社交平台。

Linux Tor的优点和缺点

首先,它的匿名性极高,这能有效守护用户的个人信息,让外界难以窥探其网络行为。其次,它具有分布式特点,就算个别节点出现故障,整个服务也不会因此受损。此外,它还能访问那些被封锁的网站,并且在浏览过程中大大减少了信息泄露的风险。

当然,这个系统并非完美无瑕。首先,Tor网络的数据传输需要经过多个节点,这样的过程使得网络速度变得较慢。其次,由于一些不法分子利用这一网络从事犯罪活动,为了安全起见,部分网站会对Tor用户进行访问限制或禁止。此外,Tor网络自身也存在遭受攻击的风险,若攻击者掌控了其中若干节点,便可能利用中间人攻击的方式窃取用户数据。

Linux Tor的安全建议

此外,在离开之前必须确保设备完全关闭,防止信息泄露可能带来的风险。同时,平时应密切关注Tor官方发布的信息,以便能够及时了解潜在的安全漏洞和最新版本,从而有效预防可能的安全隐患。

大家对Linux Tor的了解是否更加深入了,在日常使用需要高度安全网络的情况下,你是否有考虑过尝试使用Linux Tor?若你觉得这篇文章对你有所帮助linux tor,不妨点个赞,并把它分享给更多人!