如今,容器化技术愈发推广开来了,docker run 命令成为了每个开发者跟管理员日常都没法欠缺的工具。 好多人只用它的基础功能去启动容器,然而事实上,它背后那些丰富的参数是把控容器行为、资源以及安全的重点所在。掌握住这些参数,就表明你能够从“会用”转变成“善用”,使得容器切实为你的生产环境提供服务。接下来,我会从几个最为关键的方面,跟你深入探究这些参数的实际运用情况。

如何理解 docker run 的基本运行参数

-d是一个决定容器运行方式的基石参数,-it也是一个决定容器运行方式的基石参数,-d能使容器进入后台守护模式,在此种模式下运行网站、数据库等这样一些进行持久化工作的服务很是标准的可以,而-it呈现出的组合乃是交互式进行操作的灵魂所在,它会把终端也就是tty同容器中的标准输入即stdin加以绑定docker run 参数,如此一来能让你如同去操作本地虚拟机那样进入到容器内部去执行命令,这种状况对于调试以及开发是非常关键重要且必不可少的。

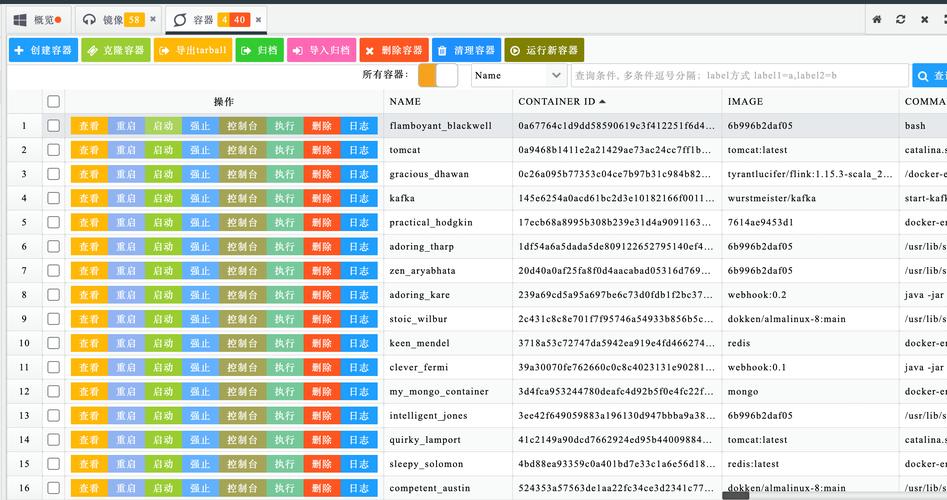

还有一个不能被忽视的参数是 --name,它给容器进行一种指定,指定的是一个唯一的、能够被读取的标识符。要是不进行指定的话linux服务器维护,Docker 会去分配一个随机的名称,而这样的情况在管理好些容器的时候就会使得变得极其混乱不堪。之后给容器赋予了名称了,那么你就能够借助 docker stop [名称] 或者 docker logs [名称] 去达到精准的操作,这会很大程度地提高了运维的效率。要记住,一种好的命名规则乃是良好运维习惯的起始之处。

docker run 怎样映射端口和目录

它是借助 -p 参数达成端口映射,其格式呈现为 -p 宿主机端口:容器端口 啦。举例说,对容器内的 80 端口予以映射,映射到宿主机的 8080 端口,如此一来,外部用户便能够借助宿主机的 8080 端口去访问容器服务咯。这可是把容器内服务暴露至外部世界的标准方式呢,还是搭建 Web 应用栈的必备办法哟。

由 -v 参数所参与的目录(卷)映射得以达成,其格式呈现为 -v 宿主机目录:容器内目录 。该项操作具备相当的重要程度,它实现了数据的持久化这一情形。容器自身是不具备状态的,重启之后其内部产生的更改容易陷入丢失的状况。借助于把容器内部的关键目录(像 MySQL 的 /var/lib/mysql)映射至宿主机,数据才能够得以保存。除此之外,它还能够便利地在宿主机与容器之间实现配置文件或者代码的共享。

如何为 docker run 容器配置网络

Docker给出了若干种默认网络模式,借助 --network 参数来加以指定docker run 参数,较为常用的乃是 bridge(此为默认情况)式,它针对容器构建单个独立的网络命名空间,并且凭借虚拟网桥同宿主机展开通信,在这种模式的状况下,容器之间能够经由IP地址实现相互连通,适宜于大多数的应用情景。

对于那些有着更高性能需求或者特殊隔离要求的场景而言,能够采用 host 模式(即 --network=host)。在这种模式之下,容器会直接运用宿主机构建的网络栈,不存在额外的 NAT 相关开销,其网络性能处于最佳状态,然而却为此牺牲了端口隔离性。此外,none 模式意味着不会为容器配备任何网络方面的设置,它比较适用于极端的安全隔离场景。明确知晓这些模式之间存在的区别,这是设计微服务架构网络的基础所在。

怎样通过 docker run 限制容器资源

可以耗尽宿主资源、影响其他服务的容器是没有加任何限制的那种, -m 即 --memory 这个参数被运用来限定容器能够去使用的最大内存量,像是 -m 512m 所表达的意思就是限制成为 512 MB 。一旦容器试着去使用超出了这个限制范围的内存,那么它就很有可能会被系统强制性地终止(也就是 OOM Killer)。

CPU 资源有着更为灵活的限制,--cpus 参数能够指定容器最多可使用的 CPU 核数,举例来说,像 --cpus=1.5 这样,对于更精细的控制而言,可以运用 --cpu-shares 去设置相对CPU 时间权重,这些参数在确保共享主机上关键服务能够获取稳定计算资源、避免“吵闹的邻居”问题方面极为重要。

docker run 的环境变量怎么设置

容器内应用获取配置信息,环境变量是标准方式。设置时用 -e 参数,格式为 -e KEY=VALUE。像启动 MySQL 容器, -e MYSQL_ROOT_PASSWORD=yourpassword 可设 root 密码。此方式把敏感信息或可变配置与容器镜像分离,契合“配置与代码分离”最佳实践 。

你同样能够借助 --env-file 这个参数来指定一个文件,从而一次性加载多个环境变量,所加载之环境变量数目为多个 。此种方式特别适宜于生产环境当中做如此这般的运作方式 ,能够把所有配置都写入到一个 .env 文件里 ,之后通过 --env-file .env 这种形式来加载该写入了所有配置的 .env 文件 ,如此做法有效避免在了命令行里暴露长串参数这种情况的发生 ,并且这种行为实施也是十分方便于版本管理以及团队协作相关事宜的开展 。

docker run 的安全相关参数有哪些

运行容器时安全是底线linux教程,--read-only参数能够把容器的根文件系统挂载成只读形态,以此可阻止恶意进程去进行修改系统文件操作或者植入后门行为,针对那些存在需要写入情况的特定目录,能够借助 -v 映射出一个具备可写特性的卷,进而达成最小权限原则情形。

“ --user”是另一个关键参数,其所示可指定容器内进程运行时使用的用户身份。因避免默认以root用户运行,所以能切实削减安全风险。另外,于运行不可信镜像一事上,能够借助“ --cap-drop”去掉容器的Linux内核能力,或者运用“ -securitY-opt ‘操较更高程度的SELinux或AppArmor配置,给容器加上“枷锁” 。

以上所言,便是 docker run 核心参数的实战剖析解说。它们并非独自孤立存在着,于实际开展的部署情形当中,我们常常是要联合运用多个参数,以此来达成复杂的需求状况。你在日常的工作过程里,最为经常予以使用的,亦或是觉得最为必不可少的,是哪一组参数的组合形式呢?欢迎在评论区域分享你的相关经验,要是觉得这篇文章具备一定帮助作用的,也劳请进行点赞给予支持哦!