越来越多的网站以及app手机端顾客重视安全渗透测试服务,上线前必需要对平台进行全面的预渗透测试找出安全漏洞以及BUG,好多顾客找我们SINE安全,做渗透测试服务的时侯对具体的流程可能不太了解,下边我们把具体的渗透测试方式流程大体写的全面一点给你们呈现。

渗透测试

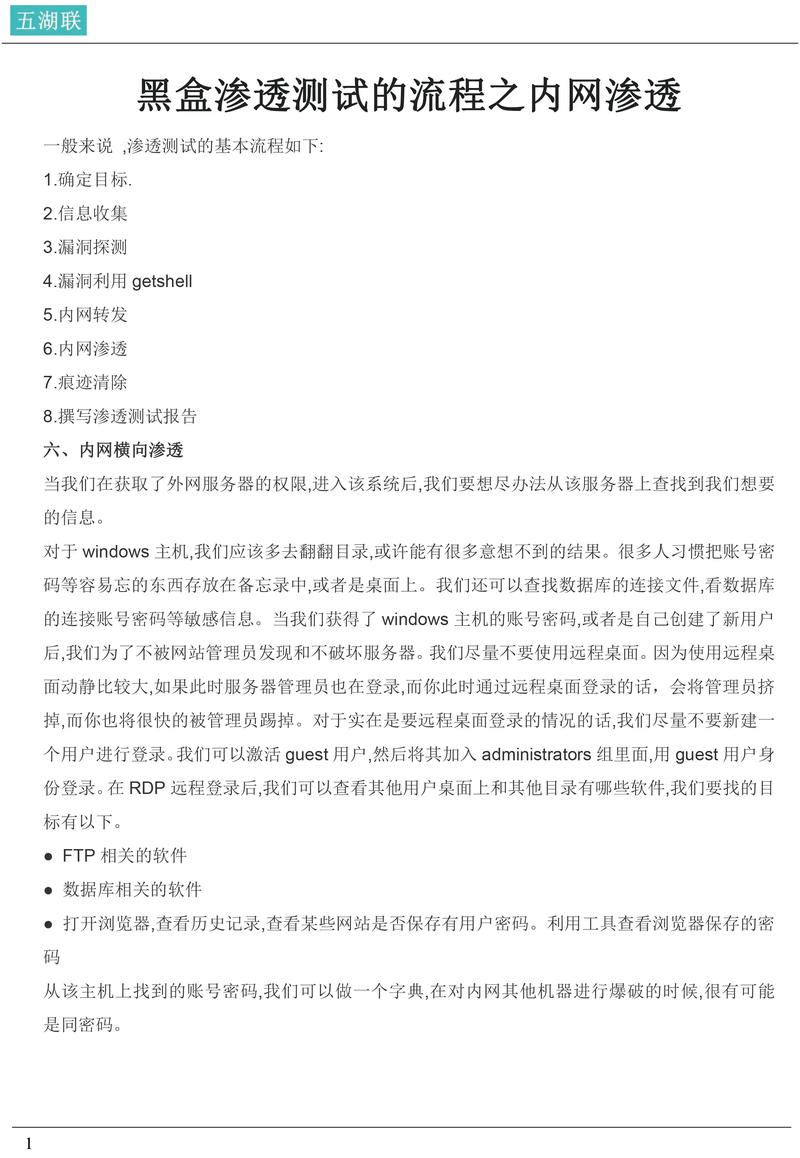

一、渗透流程

信息搜集漏洞验证/漏洞功击加壳,权限维持日志清除

信息搜集

通常先运行端口扫描和漏洞扫描获取可以借助的漏洞。多借助搜索引擎

端口扫描

有授权的情况下直接使用nmap、masscan、自己写py脚本等端口扫描工具直接获取开放的端口和获取服务端的banner信息。

漏洞扫描

使用南极熊扫描器、Nessus、awvs等漏扫工具直接扫描目标,可以直接看见存活主机和主机的漏洞情况。

二、漏洞功击

若果只是使用端口扫描,只是发觉开放的端口linux漏洞扫描,在获取banner信息后须要在漏舱室(seebug,ExploitDB)上查找对应CVE,旁边就是验证漏洞是否存在。安全检测通常是尽可能的发觉所有漏洞,对漏洞的风险进行评估和修补。入侵的话只关注高危远程代码执行和敏感信息泄漏漏洞等可以直接借助的漏洞。漏洞验证可以找对应的CVE编号的POC、EXP,借助代码在ExploitDB、seebug上查看或则在github上搜索是否有相关的漏洞验证或借助的工具。

2.1Web应用

可以直接找寻注入、上传、代码执行、文件包含、跨站脚本、等漏洞,来进行功击。通常可以使用AWVS直接扫描常见漏洞。

2.1.2Web中间件

(1)Tomcat

Tomcat是ApacheJakarta软件组织的一个子项目,Tomcat是一个JSP/Servlet容器,它是在SUN公司的JSWDK(JavaServerWebDevelopmentKit)基础上发展上去的一个JSP和Servlet规范的标准实现,使用Tomcat可以体验JSP和Servlet的最新规范。

(2)Jboss

是一个运行EJB的J2EE应用服务器。它是开放源代码的项目,遵守最新的J2EE规范。从JBoss项目开始至今,它早已从一个EJB容器发展成为一个基于的J2EE的一个Web操作系统(operatingsystemforweb),它彰显了J2EE规范中最新的技术。

(3)WebLogic

WebLogic是日本Oracle公司出品的一个ApplicationServer,准确的说是一个基于JAVAEE构架的中间件,WebLogic是用于开发、集成、部署和管理小型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和JavaEnterprise标准的安全性引入小型网路应用的开发、集成、部署和管理之中。

(4)WebSphere

IBM公司一套典型的电子商务应用开发工具及运行环境。

(5)Glassfish

2.1.3Web框架

(1)Struts2

Struts2是一个高贵的,可扩充的框架,用于创建企业打算的JavaWeb应用程序。出现的漏洞也着实的多每爆一个各大漏洞平台上都会被刷屏。

(2)Spring框架

SpringFramework是一个开源的Java/JavaEE全功能栈(full-stack)的应用程序框架,以ApacheLicense2.0开源许可合同的方式发布,也有.NET平台上的移植版本。SpringFramework提供了一个简易的开发方法,这些开发方法,将防止这些可能导致底层代码显得冗长混乱的大量的属性文件和帮助类。

2.1.4Web服务器

2.2常见运维系统

渗透测试运维

通常分手动化布署和运维监控相关的的工具。漏洞可以通过搜索引擎搜索,github搜索,ExploitDB搜索,官网上的安全通告获取。外网的通用类应用比较常见的问题是弱口令,假如一个管理员可以登陆几个系统,那在这几个系统的帐号、密码也基本上是一样的。

2.2.1Gitlab

GitLab是一个借助RubyonRails开发的开源应用程序,实现一个自托管的项目库房,可通过Web界面进行访问公开的或则私人项目。

2.2.2Jenkins

Jenkins是一种跨平台的持续集成和交付的应用软件,它易于不断稳定地交付新的软件版本,并提升你的工作效率。这款开发运维工具还让开发人员更容易把项目的变化整合上去,并使用大量的测试和布署技术。

2.2.3Puppet

PuppetEnterprise专门管理基础设施即代码(IAC),在这种类型的IT基础设施配置过程中,系统用代码而不是脚本流程来手动建立、管理和配置。因为它是代码,整个过程便于重复。Puppet有助于更容易控制版本、自动化测试和持续交付,可以更快速地响应问题或错误。

2.2.4Ansible

Ansible是一种配置和管理工具,面向顾客端的软件布署和配置,支持Unix、Linux和Windows。它使用JSON和YAML,而不是IAC,根本不须要节点代理就可以安装。它可以通过OpenStack在内部系统上使用,也可以在亚马逊EC2上使用。

2.2.5Nagios

Nagios是一款开源的笔记本系统和网路监视工具,能有效监控Windows、Linux和Unix的主机状态,交换机路由器等网路设置,复印机等。在系统或服务状态异常时发出电邮或邮件报案第一时间通知网站运维人员,在状态恢复后发出正常的短信或邮件通知。

2.2.6Zabbix

Zabbix是一款强悍的开源分布式监控系统,才能将SNMP、JMX、ZabbixAgent提供的数据通过WEBGUI的形式进行展示.

2.2.7Cacit

Cacti是一套基于PHP,MySQL,SNMP及RRDTool开发的网路流量检测图形剖析工具。

2.2.8Splunk

SplunkEnterprise可以从任何来源监控和剖析机器数据,以提供操作智能,因而优化您的IT、安全和业务绩效。SplunkEnterprise具有直观的剖析功能、机器学习、打包应用程序和开放式API,是一个灵活的平台,可从重点用例扩充到企业范围的剖析主干。

2.3常见Web应用

还有常见电邮应用、CMS应用,在搜索引擎上查找对应的漏洞,借助已知漏洞进行功击。

2.3.1电邮系统

一部份是使用腾讯企业邮箱、阿里企业邮箱的,很难有可借助的漏洞,另外一种是能独立布署的电邮系统,银企常用的邮箱应用:

2.3.2CMS应用

2.4数据库/缓存/消息服务

2.4.1MySQL数据库

2.4.2MSSQL数据库

2.4.3Oracle数据库

2.4.4PostgreSQL数据库

PostgreSQL是一种特点十分齐全的自由软件的对象–关系型数据库管理系统,可以说是目前世界上最先进,功能最强悍的自由数据库管理系统。包括kali系统中msf也使用这个数据库;探讨postgresql数据库功击技术大部份关于它的功击仍然是sql注入,所以注入才是数据库不变的话题。

2.4.5MongoDB数据库

MongoDB,NoSQL数据库;功击方式与其他数据库类似》

2.4.6Redis数据库

Redis是一个开源的使用c语言写的,支持网路、可基于显存亦可持久化的日志型、key-value数据库。关于这个数据库这三年还是很火的,曝露下来的问题也好多。非常是前段时间曝露的未授权访问。

2.4.7SysBase数据库

2.4.8DB2数据库

2.5常见服务/合同

2.5.1FTP服务

FTP服务:ftp服务我分为两种情况,第一种是使用系统软件来配置,例如IIS中的FTP文件共享或Linux中的默认服务软件;第二种是通过第三方软件来配置,例如Serv-U还有一些网上写的简易ftp服务器等;默认端口:20(数据端口);21(控制端口);69(tftp大型文件传输合同)

2.5.2NFS服务

NFS(NetworkFileSystem)即网路文件系统,是FreeBSD支持的文件系统中的一种,它容许网路中的计算机之间通过TCP/IP网路共享资源。在NFS的应用中,本地NFS的顾客端应用可以透明地读写坐落远端NFS服务器上的文件,如同访问本地文件一样。现在NFS具备了避免被借助导入文件夹的功能,但遗留系统中的NFS服务配置不当,则仍可能受到恶意功击者的借助。

2.5.3Samba服务

Samba是linux和unix系统上实现SMB/CIFS合同的一个免费软件,由服务器和顾客端程序构成。而SMB是局域网支持共享文件和复印机的一种通讯合同web渗透测试:使用kali linux,为局域网内不同计算机之间提供文件及复印机等资源的共享服务。

2.5.4SSH服务

SSH是合同,一般使用OpenSSH软件实现合同应用。SSH为SecureShell的简写,由IETF的网路工作小组(NetworkWorkingGroup)所制订;SSH为构建在应用层和传输层基础上的安全合同。SSH是目前较可靠,专为远程登陆会话和其它网路服务提供安全性的合同。借助SSH合同可以有效避免远程管理过程中的信息泄漏问题。

2.5.5Telnet服务

Telnet合同是TCP/IP合同族中的一员,是Internet远程登录服务的标准合同和主要形式。它为用户提供了在本地计算机上完成远程主机工作的能力。在終端使用者的笔记本上使用telnet程序,用它联接到服务器。終端使用者可以在telnet程序中输入命令,这种命令会在服务器上运行,如同直接在服务器的控制台上输入一样。可以在本地能够控制服务器。

2.5.6Windows远程联接

2.5.7VNC服务

VNC(VirtualNetworkComputing),为一种使用RFB合同的显示屏画面分享及远程操作软件。此软件借由网路,可发送按键与滑鼠的动作及即时的显示屏画面。

2.5.8SMTP合同

smtp:电邮合同,在linux中默认开启这个服务,可以向对方发送垂钓电邮!

2.5.9POP3合同

2.5.10DNS服务

2.5.11IMAP合同

2.5.12SNMP合同

2.5.13DHCP服务

2.6云环境

2.6.1VMware

使用VMwarevCloud可将现有数据中心内的虚拟基础构架资源池化,并将其作为基于目录的服务交付。通过与云估算基础构架的最佳平台VMwarevSphere配合使用,VMwarevCloudDirector可为顾客提供建立安全的私有云,进而改变IT部门交付和管理基础构架服务以及用户访问和使用这种服务的形式。通常组织中好多独立安装的Esxi方式的私有云,或独立布署的虚拟化系统。

2.6.2OpenStack

OpenStack是基础设施即服务(IaaS)软件,让任何人都可以自行创建和提供云估算服务。据悉,OpenStack也用作创建防火墙内的“私有云”(PrivateCloud),提供机构或企业内各部门共享资源。

2.6.3Docker

Docker是一个开放源代码软件项目,让应用程序部署在软件容器下的工作可以手动化进行,借以在Linux操作系统上,提供一个额外的软件具象层,以及操作系统层虚拟化的手动管理机制。Docker借助Linux核心中的资源分脱机制,比如cgroups,以及Linux核心名子空间(namespace),来创建独立的软件容器(containers)。这可以在单一Linux实体下运作,防止引导一个虚拟机导致的额外负担。Linux核心对名子空间的支持完全隔离了工作环境中应用程序的视野,包括进程树、网络、用户ID与挂载文件系统,而核心的cgroup提供资源隔离,包括CPU、内存、blockI/O与网路。从0.9版本起,Dockers在使用具象虚拟是经由libvirt的LXC与systemd–nspawn提供界面的基础上,开始包括libcontainer函数库做为以自己的方法开始直接使用由Linux核心提供的虚拟化的设施。

2.7大数据

2.7.1Elsaticsearch

Elasticsearch是一个分布式的搜索和剖析引擎,可以用于全文检索、结构化检索和剖析,并能将这两者结合上去。Elasticsearch基于Lucene开发,如今是使用最广的开源搜索引擎之一,Wikipedia、StackOverflow、GitHub等都基于Elasticsearch来建立她们的搜索引擎。

2.7.2hadoop

Hadoop是一个开源的框架,可编撰和运行分布式应用处理大规模数据,是专为离线和大规模数据剖析而设计的,并不适宜那个对几个记录随机读写的在线事务处理模式。Hadoop=HDFS(文件系统,数据储存技术相关)+Mapreduce(数据处理),Hadoop的数据来源可以是任何方式,在处理半结构化和非结构化数据上与关系型数据库相比有更好的性能,具有更灵活的处理能力,不管任何数据方式最终会转化为key/value,key/value是基本数据单元。用函数式弄成Mapreduce取代SQL,SQL是查询句子,而Mapreduce则是使用脚本和代码,而对于适用于关系型数据库,习惯SQL的Hadoop有开源工具hive取代。Hadoop就是一个分布式估算的解决方案。

2.7.3Hive

Hive是Hadoop家族中一款数据库房产品,Hive最大的特征就是提供了类SQL的句型,封装了底层的MapReduce过程,让有SQL基础的业务人员,也可以直接借助Hadoop进行大数据的操作。

2.7.4Sqoop

ApacheSqoop(SQL-to-Hadoop)项目致力协助RDBMS与Hadoop之间进行高效的大数据交流。用户可以在Sqoop的帮助下,轻松地把关系型数据库的数据导出到Hadoop与其相关的系统(如HBase和Hive)中;同时也可以把数据从Hadoop系统里抽取并导入到关系型数据库里。不仅那些主要的功能外,Sqoop也提供了一些例如查看数据库表等实用的小工具。

2.7.5HBase

HBase构建在HDFS之上,提供高可靠性、高性能、列储存、可伸缩、实时读写的数据库系统。它介于NoSQL和RDBMS之间,仅能通过行键(rowkey)和行键序列来检索数据web渗透测试:使用kali linux,仅支持单行事务(可通过Hive支持来实现多表联合等复杂操作)。主要拿来储存非结构化和半结构化的松散数据。与Hadoop一样,HBase目标主要借助纵向扩充,通过不断降低廉价的商用服务器,来降低估算和储存能力。

2.7.6Spark

Spark是UCBerkeleyAMPlab所开源的类HadoopMapReduce的通用的并行估算框架,Spark基于mapreduce算法实现的分布式估算,拥有HadoopMapReduce所具有的优点;但不同于MapReduce的是Job中间输出和结果可以保存在显存中,因而不再须要读写HDFS。参考:

三、提权权限维持

3.1加壳

SecWiki总结了:

3.2构建侧门/端口转发

端口转发及代理类工具

在中转服务器上下载端口转发工具(加密压缩):

3.3传输文件

3.3.1文件打包

关于打包

3.4制做侧门/木马程序

通常用Matisploit的msfvenom

SET也可以生成侧门程序,另外也可以关注一下最新的Office、PDF的漏洞

四、日志清除

在做日志清除前须要了解以下的内容:

Windows日志类型

Linux操作日志

5工具和其他

渗透测试工具

1.外网使用工具渗透的一些原则

工具介绍个人习惯使用kali自带工具,特定POC先从Github上搜索。渗透注意事项网路安全学习路线&学习资源

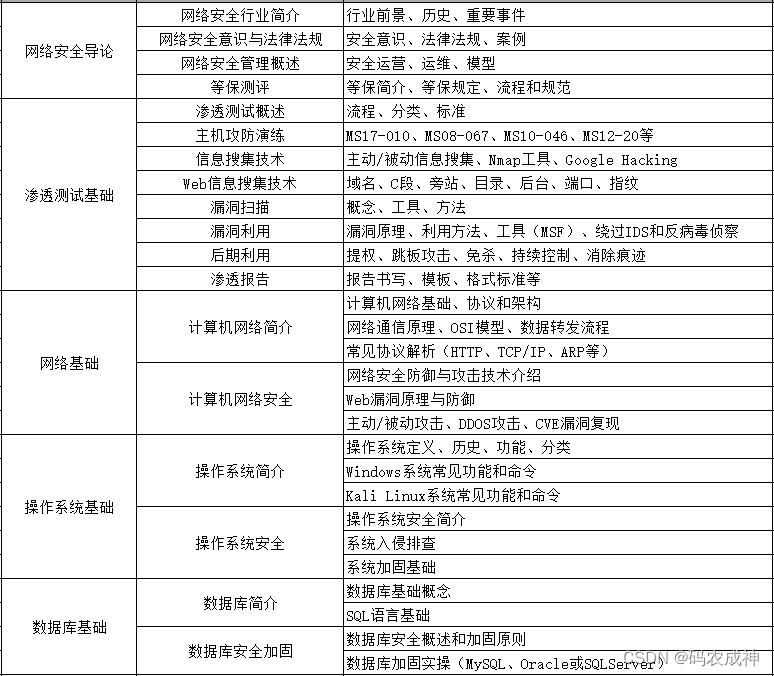

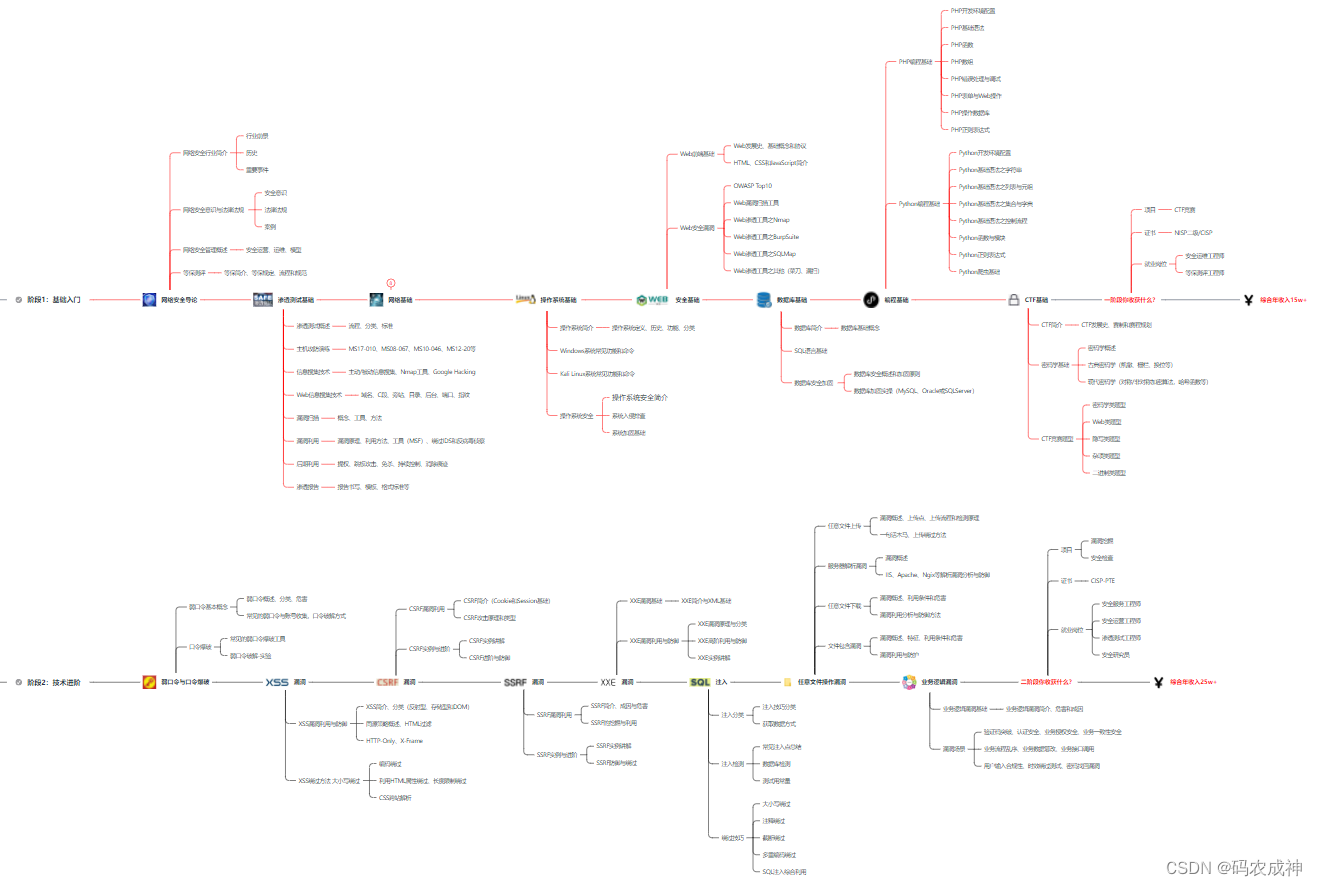

网路安全的知识多而杂,如何科学合理安排?

下边给你们总结了一套适用于网安零基础的学习路线,应届生和改行人员都适用,学完保底6k!即使你底子差,倘若能趁着网安良好的发展势头不断学习,日后跳槽大厂、拿到百万月薪也不是不可能!

中级网工1、网络安全理论知识(2天)

①了解行业相关背景,前景,确定发展方向。

②学习网路安全相关法律法规。

③网络安全营运的概念。

④等保简介、等保规定、流程和规范。(特别重要)

2、渗透测试基础(一周)

①渗透测试的流程、分类、标准

②信息搜集技术:主动/被动信息收集、Nmap工具、GoogleHacking

③漏洞扫描、漏洞借助、原理,借助方式、工具(MSF)、绕过IDS和反病毒侦察

④主机攻守演习:MS17-010、MS08-067、MS10-046、MS12-20等

3、操作系统基础(一周)

①Windows系统常见功能和命令

②KaliLinux系统常见功能和命令

③操作系统安全(系统入侵排查/系统加固基础)

4、计算机网路基础(一周)

①计算机网路基础、协议和构架

②网络通讯原理、OSI模型、数据转发流程

③常见合同解析(HTTP、TCP/IP、ARP等)

④网络功击技术与网路安全防御技术

⑤Web漏洞原理与防御:主动/被动功击、DDOS功击、CVE漏洞复现

5、数据库基础操作(2天)

①数据库基础

②SQL语言基础

③数据库安全加固

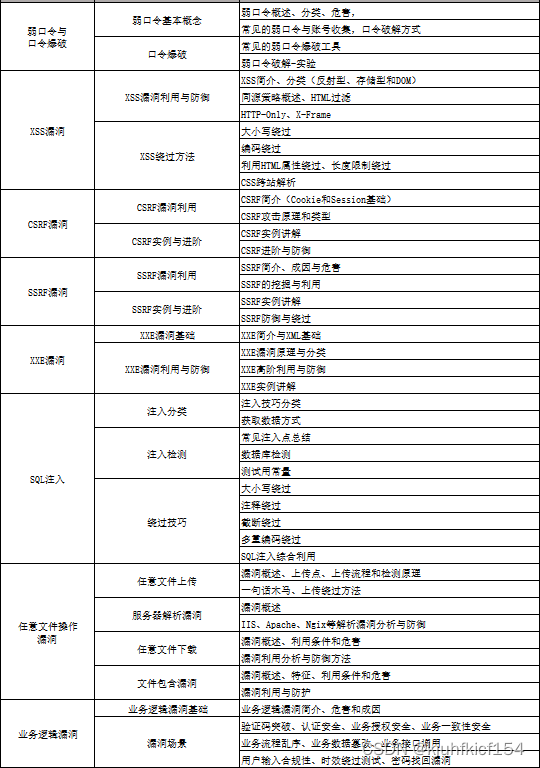

6、Web渗透(1周)

①HTML、CSS和JavaScript简介

②OWASPTop10

③Web漏洞扫描工具

④Web渗透工具:Nmap、BurpSuite、SQLMap、其他(砍刀、漏扫等)

恭喜你,假如学到这儿,你基本可以从事一份网路安全相关的工作,例如渗透测试、Web渗透、安全服务、安全剖析等岗位;假如等保模块学的好,还可以从事等保工程师。工资区间6k-15k

到此为止,大约1个月的时间。你已然成为了一名“脚本小子”。这么你还想往下探求吗?

【“脚本小子”成长进阶资源发放】

7、脚本编程(中级/高级/中级)

在网路安全领域。是否具备编程能力是“脚本小子”和真正黑客的本质区别。在实际的渗透测试过程中,面对复杂多变的网路环境,当常用工具不能满足实际需求的时侯,常常须要对现有工具进行扩充,或则编撰符合我们要求的工具、自动化脚本,这个时侯就须要具备一定的编程能力。在分秒必争的CTF大赛中,想要高效地使用自制的脚本工具来实现各类目的,更是须要拥有编程能力.

零基础入门,建议选择脚本语言Python/PHP/Go/Java中的一种,对常用库进行编程学习;搭建开发环境和选择IDE,PHP环境推荐Wamp和XAMPP,IDE强烈推荐Sublime;·Python编程学习,学习内容包含:句型、正则、文件、网络、多线程等常用库,推荐《Python核心编程》,不要看完;·用Python编撰漏洞的exp,之后写一个简单的网路爬虫;·PHP基本句型学习并书写一个简单的博客系统;熟悉MVC构架,并试着学习一个PHP框架或则Python框架(可选);·了解Bootstrap的布局或则CSS。

8、超级网工

这部份内容对零基础的朋友来说还比较遥远,就不展开细说了,贴一个大约的路线。感兴趣的童鞋可以研究一下,不懂得地方可以【点这儿】加我耗油linux课程,跟我学习交流一下。

网路安全工程师企业级学习路线

如图片过大被平台压缩造成看不清的话,可以【点这儿】加我耗油发给你,你们也可以一起学习交流一下。

一些我自己买的、其他平台白嫖不到的视频教程:

须要的话可以扫描下方卡片加我耗油发给你(都是无偿分享的),你们也可以一起学习交流一下。

结语

网路安全产业犹如一个江湖,各式人等集聚。相对于欧澳洲家基础扎实(懂加密、会防护、能钻洞、擅工程)的诸多名门邪派,我国的人才更多的属于旁门左道(好多白围巾可能会不服气),因而在未来的人才培养和建设上,须要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,能够解人才之渴,真正的为社会全面互联网化提供安全保障。

非常申明:

此教程为纯技术分享!本书的目的决不是为这些怀有不良动机的人提供及技术支持!也不承当由于技术被滥用所形成的连带责任!本书的目的在于最大限度地唤起你们对网路安全的注重,并采取相应的安全举措,进而降低由网路安全而带来的经济损失!!!

本文转自,如有侵权,请联系删掉。