在Linux系统里达成网络嗅探器(Sniffer),这是一项有着技术深度以及实践价值的任务,它不只是用于分析网络流量、排查故障的基础工具而已,还常常被运用在安全审计以及协议学习方面,明白其实现原理,能够协助我们更透彻地看清网络数据的流体性质,与此同时要必须清晰警醒认知到其潜在的法律以及道德风险,本文会从底层原理直至具体实践,详细剖析一个简易嗅探器的构建进程。

如何理解网络嗅探的基本工作原理

网络嗅探的关键之处在于使网卡进入混杂模式,借此来接收所有经由网络媒介的数据包,并非仅仅局限于发送给本机的数据啦。在Linux里面,这样的操作一般是借助原始套接字或者特定的数据包捕获库去达成它的。此过程避开了操作系统协议栈的常规过滤linux sniffer实现,进而为后续的包分析准备了原始数据哟。

迈向实现嗅探的首个步骤,乃是着手创建原始套接字,并且将其绑定至指定的网络接口。随后之时,要对网卡的工作模式予以设置。借助于ioctl系统调用,运用SIOCGIFFLAGS、SIOCSIFFLAGS命令,能够获取以及修改接口标志,为其增添IFF_PROMISC标志位便可启用混杂模式。而这正是捕获全部流经该物理网络段数据的根基所在。

怎样使用原始套接字捕获数据包

需调用socket(PF_PACKET, SOCK_RAW, htons(ETH_P_ALL))来创建原始套接字。此中,PF_PACKET族套接字可让我们于数据链路层进行收发帧的操作,ETH_P_ALL意味着我们关心的是所有协议类型的包。成功创建完毕后,该套接字会提供包纳完整以太网帧头的原始数据。

用于捕获数据包的操作,通常是在一个循环里通过recvfrom或者recv系统调用得以完成的。每回进行调用的时候,都会处于阻塞状态,一直到收到一个数据包为止,然后返回这个数据包的内容以及长度。所获取到的数据,呈现为二进制流,这就需要依据以太网帧格式来展开解析,从中提取出类型字段,进而以此来判断上层承载的究竟是IP协议、ARP协议,还是其他的协议。

如何解析以太网帧与IP数据包

剖析流程是自外向内逐层面揭开协议首部,以太网帧首部规定为14个字节。其前面6个字节是目标MAC,中间6个字节是源MAC,最终2个字节是类型或者长度字段,比如说了若这个字段数值是0x0800,那就意味着载荷是一个IP数据包。

我们自第14字节起始去解析IP头部,IP头部长度起码20字节,我们要读取当中的协议字段,也就是第10字节,其值要是为6那就代表TCP,要是为17那就代表UDP,要是为1那就代表ICMP,与此同时,从IP头里提取出源IP地址以及目标IP地址,这些信息对于剖析流量来源和去向是无比关键的。

怎样进一步解析TCP与UDP协议头部

TCP数据包的头部,通常情况下是20字节(不包含选项)。我们要从IP载荷的起始位置着手进行解析,关键的字段有源端口、目的端口(头4字节)、序列号、确认号以及标志位。标志位里的SYN、ACK、FIN等等,决定了连接的状态,这是分析握手、传输还有断开过程的核心 。

关于UDP数据包,它的头部构造简单,固定有着8个字节。在解析了源端口以及目的端口之后,就能够获取到数据的长度还有校验和。UDP是不存在连接的,所以解析的重点一般来讲乃是端口号跟应用层数据的对应关联,好似DNS查询通常会运用53端口。

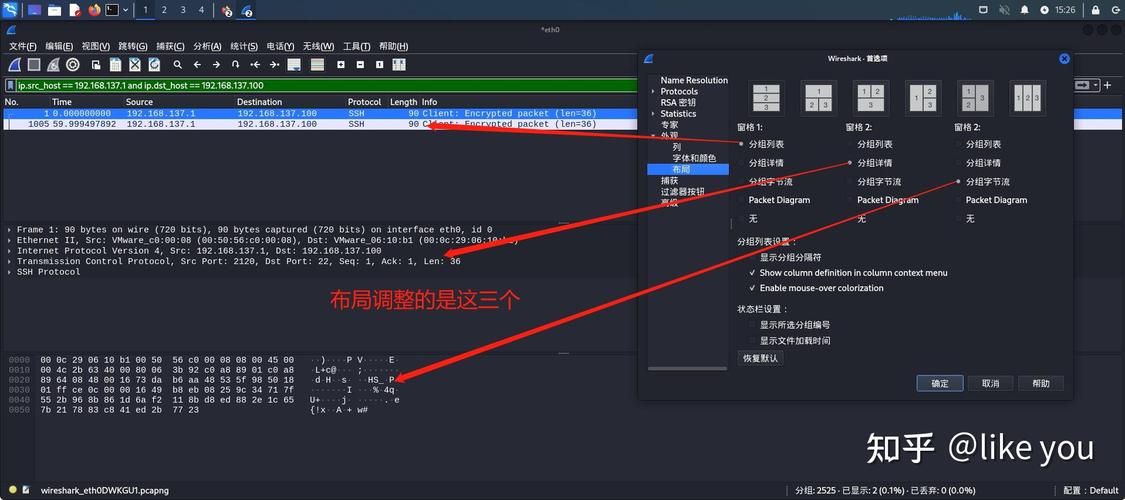

如何过滤和显示捕获到的关键信息

一个具备实用性质的嗅探器是一定要拥有过滤能力的,不然的话,那海量的数据是根本没有办法来实施处理的。比如说在代码当中能够去实现,其是一种简单的基于协议或者端口的过滤工作环节。就好像在解析完IP头部之后,只有当协议的类型是TCP,并且目的端口为为80之时,才会继续去开展具体的处理工作,进而把该包的内容进行显示啊。

在显示信息时,其应当清晰并具备价值。对于每一个被捕获的包而言,能够输出时间戳硬盘安装linux,还有源IP与端口,以及目的IP与端口,再有协议类型,另外还有简化的标志信息。对于像HTTP这类的明文协议,乃至能够尝试去提取并打印应用层请求的URL或者响应头,这样做有助于对网络行为进行理解。

网络嗅探器的合法用途与潜在风险是什么

网络嗅探器有着明确的合法用途linux windows,其主要是被用于网络管理与安全领域这方面。网络管理员会借助它来诊断连接故障,还会用它去分析带宽占用情况,并且利用它监控异常流量。安全研究人员会运用它来进行入侵检测,会通过它分析恶意软件通信行为,或者将它用于经过授权的渗透测试,以此评估网络防护能力 。

其风险跟滥用一样显著,在没授权的网络里开展嗅探,兴许违反《计算机信息系统安全保护条例》等法律法规,形成侵犯他人隐私或者窃取商业机密,就算仅是出于学习目的,也一定要只在自己搭建的实验环境(像虚拟机内部网络)里操作,千万不要对公共的或者他人的网络发起探测。

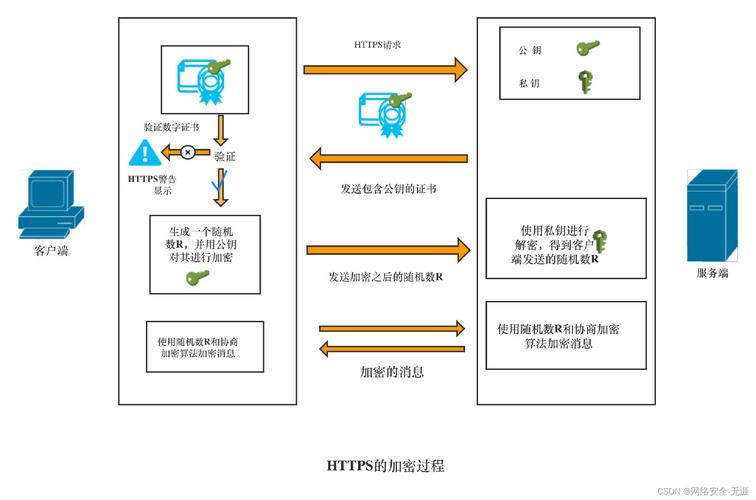

当你历经且践行了Linux嗅探器开发的繁杂环节中每一项之后linux sniffer实现,你所认为的是,于当下加密通信(像是HTTPS、SSL/TLS类型)愈发广泛应用的状况里,传统凭借明文进行捕获的网络嗅探技艺所面临真正的挑战究竟是什么呢?其接下来的技术发展趋势也许会处在什么方位呢?欢迎于评论区域分享你所拥有的见解,要是这篇文章对你具备帮助,请点赞予以支持。