对于在CentOS系统上工作的运维人员和安全工程师来说,nmap是一个不可或缺的网络探测和安全审计工具。它能帮助我们快速发现网络中的设备、扫描开放端口、识别服务版本,甚至检测系统漏洞。掌握nmap在CentOS环境下的高效使用,是保障服务器安全的基础技能。下面我将从安装配置到实战应用,分享一些具体经验。

nmap centos如何安装

在CentOS 7或8上安装nmap,最直接的方式是使用yum或dnf包管理器。打开终端,输入sudo yum install nmap即可完成安装。如果系统提示没有可用包,可能需要先启用EPEL仓库,执行sudo yum install epel-release后再安装nmap。这种方式安装的是稳定版nmap centos,能满足大部分基础扫描需求。

对于需要最新功能的用户,可以从nmap官网下载源码编译安装。先通过wget获取源码包,解压后进入目录执行./configure、make和sudo make install。编译安装可以确保获得最新的OS检测和脚本引擎功能,但步骤稍复杂,且需要提前安装gcc等开发工具。

nmap如何扫描centos端口

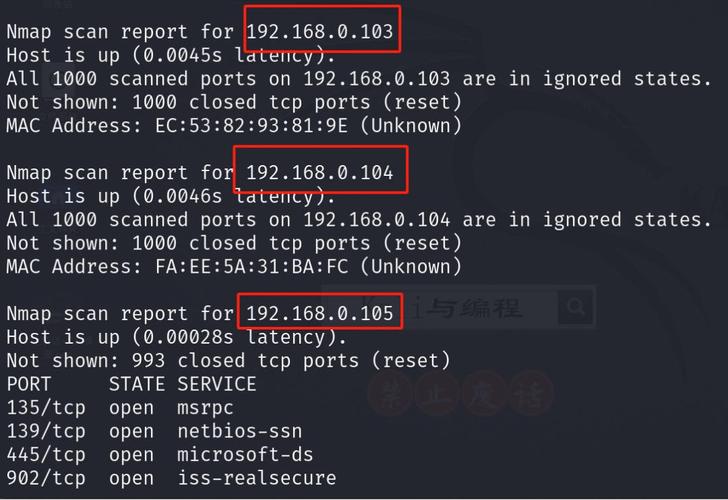

使用nmap 192.168.1.100这样的命令可以对目标CentOS服务器进行默认扫描,检测最常用的1000个端口状态。如果要扫描特定端口范围RAR FOR LINUX,可以加上-p参数,例如nmap -p 1-1000 192.168.1.100扫描前1000个端口。端口状态会显示为open(开放)、closed(关闭)或filtered(被过滤)。

为了更精确地识别服务,建议加上-sV参数进行版本探测,如nmap -sV 192.168.1.100。这能告诉我们端口上运行的是Apache 2.4.6还是Nginx 1.20.1等具体信息。对于防火墙后的主机linux系统官网,可以使用-Pn参数跳过主机发现,直接进行端口扫描,避免因ICMP被阻而误判主机离线。

如何用nmap检测centos漏洞

nmap的NSE脚本引擎是漏洞检测的强大工具。使用nmap --script vuln 192.168.1.100可以运行所有分类为漏洞检测的脚本。这些脚本能检测常见的CentOS服务漏洞,比如OpenSSL心脏出血、Samba远程代码执行等。执行前最好用nmap --script-updatedb更新脚本数据库。

对于特定服务,可以针对性地使用脚本。比如检测SSH服务的安全配置,可以使用nmap --script ssh2-enum-algos,ssh-auth-methods 192.168.1.100。检测HTTP服务的漏洞,则可以使用nmap --script http-vuln-* 192.168.1.100。但要注意,有些检测脚本可能产生大量流量或触发安全警报,生产环境慎用。

如何优化nmap扫描centos性能

调整时序模板可以显著改变扫描速度。-T0到-T5六个级别中,-T3是默认平衡模式。在内网环境中可以使用-T4加速扫描,但可能被入侵检测系统发现。-T5最快,但容易丢包导致结果不准确。相反,-T1或-T2更慢更隐蔽,适合绕过简单的IDS检测。

通过并行扫描多个目标或端口也能提高效率。nmap 192.168.1.100 192.168.1.101可以同时扫描两台主机。使用-p 22,80,443指定多个离散端口。对于大范围扫描,可以将IP列表存入文件,用-iL ip_list.txt读取。但要注意控制并发量,避免对网络设备造成过大压力。

如何用nmap监控centos网络服务

定期扫描可以监控服务的变更情况。通过cron定时执行nmap -p 80,443,22 192.168.1.100 -oN scan_result.txt,将结果输出到文件。比较不同时间的扫描结果,就能发现哪些端口状态发生了变化。这种被动监控方式不会在目标系统安装任何代理,适合合规要求严格的环境。

结合diff工具可以自动化监控。每天扫描后,用diff yesterday.txt today.txt比较变化,如有差异则发送邮件报警。对于关键业务端口,可以使用更频繁的监控频率。但要注意扫描间隔,过于频繁可能被误判为攻击行为。通常生产环境建议每天1-2次,测试环境可以更频繁。

nmap在centos安全审计案例

在一次内部安全审计中,我们对一个CentOS 7的Web服务器集群进行扫描。使用nmap -sS -sV -O 10.0.1.0/24对整段IP进行SYN扫描和版本识别。结果发现三台服务器的SSH服务版本较低,存在已知漏洞。通过nmap --script ssh-run进一步确认了风险等级。

审计还发现一台服务器的Redis服务暴露在公网IP上,且没有设置密码。我们立即使用nmap --script redis-info获取了详细信息,确认了安全风险。根据扫描结果nmap centos,我们制定了加固方案:升级SSH服务、为Redis添加密码验证并限制访问IP。整个审计过程基于nmap提供了客观证据。

你在CentOS服务器上使用nmap时,最常遇到的扫描挑战是什么?是防火墙干扰、扫描速度太慢,还是结果分析困难?欢迎在评论区分享你的经验,如果觉得这些技巧有用,请点赞并分享给更多运维同行。