不少人在接触Docker和容器云技术时,最头疼的问题不是“怎么用”,而是“从哪下载”。网上的教程要么让你直接apt-get install,要么甩一个GitHub链接就跑路了。这篇文章会直接告诉你最稳定、最安全的Docker组件下载渠道,以及在生产环境中如何规划容器云平台的镜像拉取策略,确保你无论在离线环境还是公网环境下都能拿到对的软件。

哪里可以下载Docker官方安装包

Docker官方其实维护着一个非常清晰的版本发布页,位于。无论你是Linux(分CentOS、Ubuntu、deb包、rpm包)、Windows还是macOSdocker容器与容器云 下载,都能在这里找到对应版本的二进制包。对于无法连接外网的服务器,我建议提前在这里把静态二进制包下载好,用U盘或内网文件服务器传进去,解压后直接放到/usr/bin/目录下就能用,不需要走系统包管理器,也不依赖systemd。

另一个非常实用的渠道是阿里云镜像站。阿里云同步了Docker官方的apt和yum源docker容器与容器云 下载,国内服务器配置这个源后,下载速度能从几十KB飙升到几MB。配置方法也很简单,执行阿里云提供的几条脚本命令就能自动替换。对于中小企业,这比花钱买海外带宽划算得多。

Docker Compose该从哪里下

很多人在安装Docker Compose时会卡在GitHub的release页,因为经常被阻断。其实Docker Compose作为一个Python项目,除了下载编译好的二进制文件,还有一个更稳的办法:直接用pip安装。执行pip install docker-composelinux格式化命令,它会自动解决依赖,而且下载源可以换成清华或豆瓣的PyPI镜像linux标准教程,几乎不会失败。

如果你非要下载二进制文件,推荐使用国内的镜像代理。把替换为hub.fastgit.xyz或者使用这类前置代理,直接把下载链接输进去就能满速。下载后别忘了给文件加执行权限,并移到/usr/local/bin下,这是初学者最容易漏掉的一步。

容器镜像拉不动怎么办

这是运维工作中最常遇到的场景:kubectl run或者docker run提示timeout或TLS handshake timeout。根本原因就是默认的Docker Hub部署在国外,国内没有优化路由。解决方案不是反复重试,而是配置镜像加速器。阿里云、腾讯云、中科大都提供免费的Docker Hub加速服务,你只需要在/etc/docker/daemon.json里写上registry-mirrors的地址,重启Docker即可。

需要注意的是,加速器只对Docker Hub的公有镜像有效。如果你的业务用到了quay.io、gcr.io或k8s.gcr.io上的镜像,这些需要单独拉取。建议用类似“中科大镜像站”提供的gcr.io代理地址,把镜像前缀替换一下就能拉。比如k8s.gcr.io/coredns改成/google_containers/coredns。

私有容器云平台镜像怎么管理

当团队规模上来以后,所有人都从公网拉镜像是不现实的,也不安全。这时需要搭建私有镜像仓库。最轻量级的方式是跑一个Registry容器,用docker run -d -p 5000:5000 --restart=always --name registry registry:2,几秒钟就搞定。但生产环境必须加上认证和HTTPS,否则有被劫持的风险。

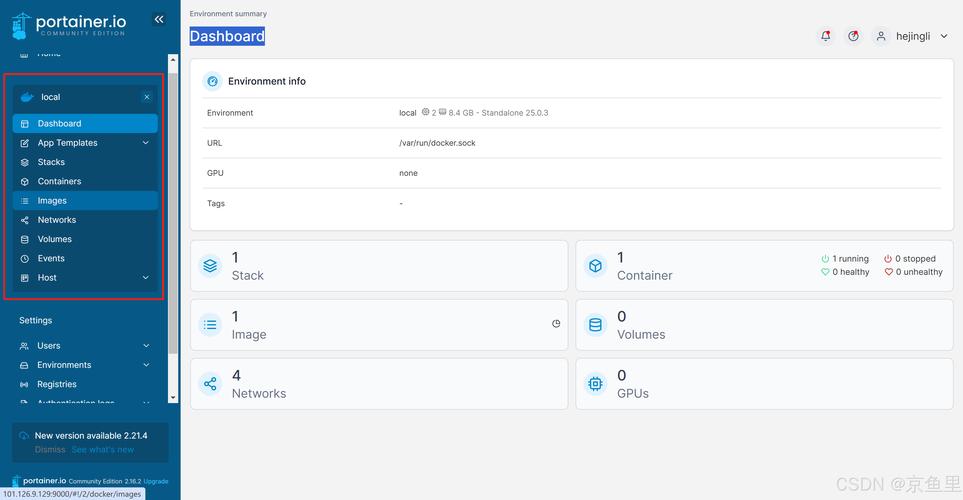

更完善的方案是用Harbor。它是一个企业级的容器镜像仓库,带Web UI、权限分级、镜像复制和漏洞扫描。下载Harbor的离线安装包时,同样面临GitHub下载慢的问题。建议直接用wget从华为云的开源镜像站或者清华的CDN上拉,百兆带宽几秒钟就能下完。安装时选生成自带证书的模式,后续客户端配置信任即可。

离线环境怎么同步容器云组件

军工、电力、政府项目经常是物理隔离的内网。这种环境下,你需要一台可以连接内外网的跳板机做中转。先把Docker、Kubernetes、Harbor、Prometheus等组件的二进制包和镜像全部下载到这台机器上,打成tar包拷入内网。Docker镜像可以用docker save -o保存为文件,内网再用docker load载入。

但这只适合小规模集群。如果是成百上千台节点,推荐搭建一个本地Yum仓库和本地容器镜像仓库。把所有rpm包通过reposync同步到内网,容器镜像则全部推送到内网Harbor。节点初始化时,只需写个脚本改一下Yum源指向和Docker加速器指向,全自动完成,不需要每台机器都手动拷一遍。

下载时怎么校验文件安全性

直接从网上下载二进制文件是有风险的,万一被植入挖矿程序或后门,整个集群就沦陷了。Docker官方对每个发布的版本都提供了SHA256校验和,你可以在下载页面找到对应的checksum文件。下载后执行sha256sum,对比一下输出的哈希值是否一致。哪怕只差一个字符都不能用,必须重新下载。

另外,建议检查二进制文件是否带数字签名。Docker公司使用GPG密钥对发布包进行签名,你可以在官方文档找到公钥,用gpg --verify验证签名文件的合法性。这条习惯一旦养成,能避免绝大多数供应链攻击。团队里可以指定一名安全负责人专门维护基础软件包的源文件和签名,其他人只管使用,既高效又安心。

你在下载或部署容器环境时,是否也遇到过一些官网上找不到解决办法的诡异报错?欢迎在评论区把你的经历分享出来,我会针对高频问题专门写一期排错指南,别忘了点赞收藏,让更多被容器折腾的同行看到这篇文章。