在容器技术中,--privileged 标志是一个强大但需要审慎对待的参数。它为容器提供了几乎与宿主机内核等同的权限,这在某些特定调试和运行特殊应用场景下是必要的,但也带来了显著的安全风险。理解其工作原理、适用场景以及如何安全地使用,是每个容器使用者必须掌握的技能。

docker privileged 模式是什么

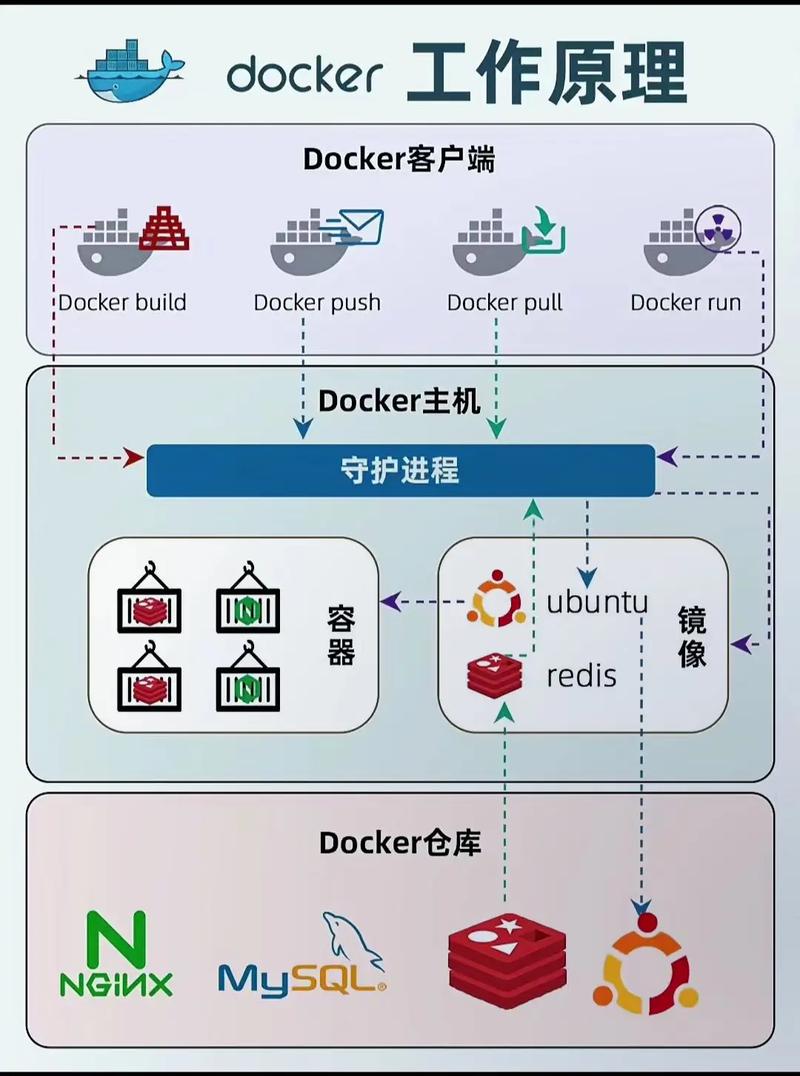

简单来说,--privileged 模式解除了容器与宿主机内核之间的绝大多数隔离限制。在这种模式下运行的容器,不仅拥有 root 权限,更重要的是,它被授予了访问和管理宿主机设备、加载内核模块、修改网络堆栈甚至关闭系统等底层操作的能力。这与普通容器运行时的“沙箱”理念背道而驰。

你可以将它理解为将容器从“监狱”放到了“有管理员密码的服务器房间”。在非特权模式下,容器进程虽然以 root 运行docker --privileged,但其能力(Capabilities)被严格限制,无法执行许多影响宿主机的操作。而一旦加上 --privileged 标志,容器将获得所有内核能力,并可以访问 /dev 下的所有设备,这使得容器内的进程几乎可以做宿主机 root 能做的任何事情。

为什么需要使用 privileged 模式

在开发和测试环境中,--privileged 模式有时不可或缺。例如,当你需要测试一个需要直接访问特定硬件(如 GPU、USB 设备)或使用特定内核功能的应用程序时,普通容器无法满足需求。像 Docker-in-Docker(DinD)的某些实现、需要操作网络栈(如修改 iptables 规则)的高级网络工具linux论坛,或者在容器内运行需要访问 /dev/mem 等特殊设备的性能监控工具。

另一个常见场景是遗留应用的容器化改造。一些旧版应用在设计时假设自己运行在完整的操作系统上docker --privileged,可能需要直接创建设备节点或调用特权系统调用。在短时间内无法重构代码的情况下,为了使其能在容器中运行,可能会临时使用 --privileged 模式作为过渡方案。但这仅仅是权宜之计,绝非长久之策。

privileged 模式有哪些安全隐患

最大的隐患在于安全边界的完全突破。攻击者一旦侵入一个以 --privileged 模式运行的容器,就等于直接控制了整个宿主机。他可以挂载宿主机的根文件系统,从而读写任意文件,植入后门或窃取数据。他还可以通过加载恶意内核模块、修改内核参数等方式,对宿主机造成持久性破坏。

这种模式放大了配置错误和漏洞的影响。容器内一个普通的应用程序漏洞,在非特权模式下可能只导致容器内数据泄露;但在特权模式下,该漏洞可能瞬间演变为整个集群的灾难。因为容器获得了对宿主机所有资源的无限制访问权,横向移动攻击变得轻而易举,这在多租户的 Kubernetes 或云环境中是毁灭性的。

如何安全替代 privileged 模式

绝大多数情况下,我们完全不需要使用 --privileged 模式。Docker 提供了更精细化的权限控制机制来满足特定需求。最核心的工具是“Linux 能力”(Capabilities)系统。你可以使用 --cap-add 参数,只授予容器所需的最小权限集合。例如,需要做网络调试,可以只添加 NET_ADMIN;需要修改文件时间戳,可以只添加 SYS_TIME。

另一个强大的工具是 --device 参数,它允许你将宿主机上的特定设备文件挂载到容器内部,而无需授予全部设备访问权。对于需要访问 GPU 或特定 USB 设备的场景,这是标准做法。同时,通过 --security-opt 可以调整 SELinux 或 AppArmor 策略,为容器定义更具体的访问规则,而非简单地“放行所有”。

在 Kubernetes 中如何使用 privileged 模式

在 Kubernetes 中,--privileged 模式对应 Pod 规约中的 securityContext.privileged: true 字段。在生产集群中启用它需要极其谨慎。最佳实践是明确禁止在默认的 Pod 安全标准(Pod Security Standards)下使用特权容器,可以通过准入控制器(如 Pod Security Admission)来强制实施。对于确实需要的系统级守护进程(如某些 CNI 插件、CSI 驱动),应为其创建专用的、高度受限的服务账户和 Pod 安全策略。

部署时,应确保特权 Pod 运行在特定的、加固过的节点上,并与其他工作负载隔离。同时,必须结合强大的审计日志,监控所有特权容器的创建、运行和网络活动。任何对特权模式的启用都应经过严格的技术评审和审批流程,并记录明确的、合理的业务理由。

实际运维中 privileged 的注意事项

在运维流程中,应将“禁止使用 --privileged”作为一条红线写入安全基线。所有 CI/CD 管道和镜像构建过程都应集成安全扫描,能自动识别 Dockerfile 或部署清单中是否包含了特权模式标志并予以阻断。对于开发人员,应提供清晰的文档和工具linux之家,指导他们如何使用 --cap-add 等安全替代方案来实现需求。

定期进行安全审计时,一个重要环节就是检查运行中的容器和集群历史记录,发现并追溯任何特权容器的使用情况。同时,做好应急响应预案,假设一个特权容器被攻破,应有立刻隔离受影响节点、进行取证分析和恢复的详细步骤。安全永远是一个权衡的过程,而 --privileged 模式的天平几乎总是倒向风险一侧。

你在实际工作中,是否遇到过不得不使用 --privileged 模式的场景?最终是如何解决或替代的?欢迎在评论区分享你的经验和见解,如果觉得本文有帮助,也请点赞和分享给更多的同事和朋友。