Linux内核调用应用程序,此为一个概念,让诸多开发者觉得既熟悉又陌生。尽管我们每日都在运用各类基于Linux的应用程序,然而内核怎样主动调用用户空间程序的过程,却少有人知晓。理解这个机制,不但有助于我们更出色地掌握系统工作原理,还能够在故障排查以及性能优化之际提供关键线索。

为什么内核需要调用应用程序

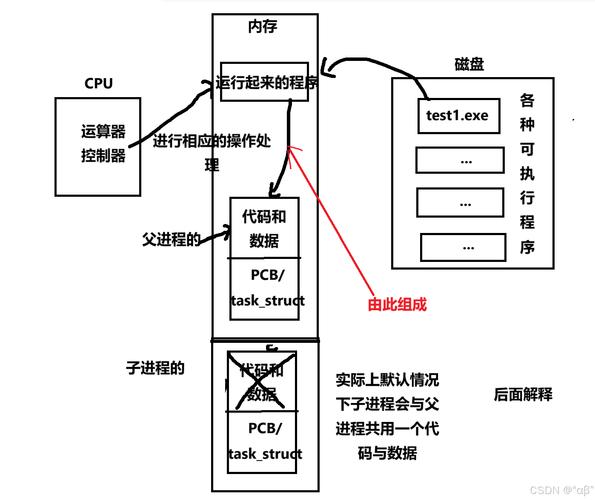

需要执行某些特权操作时,或者处理特定事件时,内核会调用用户空间应用程序。内核运行在最高特权级,用户程序运行在较低权限级别,这种调用是通过创建新的进程或线程来实现的。比如系统检测到新的USB设备插入,内核可能会启动相应的用户空间守护进程,来处理设备初始化。

在实际开展开发工作期间,这样的机制同样被大范围运用到系统的管理以及监控事宜当中。举例来说,当内核察觉到存在内存压力之际,极有可能触发oom killer机制linux内核调用应用程序,在这一进程里面,就很有可能去调用来自用户空间的辅助程序,以此来记录日志或者开展清理操作。领会这种交互的方式,对我们设计更为可靠的系统服务是有帮助的,尤其是在那些对内核与用户空间有着紧密配合需求的场景局面之下。

内核调用应用程序的实现方式

常采用的实现途径是借助call_usermodehelper()这一内核API,此函数能让内核模块或者子系统开启用户空间程序,且等候其执行完毕,调用期间,内核会构建一个全新的进程环境,设定好命令行参数以及环境变量,接着执行指定的可执行文件,该过程和普通的fork-exec相像,不过完全是于内核上下文里达成的。

内核除了提供标准调用方式外qq linux,还给出了异步调用这一变体linux内核调用应用程序,异步调用不会让内核线程阻塞,而是马上返回,在处理无需立刻等待结果的场景之际特别实用,不管采用哪种办法,内核都得保证调用环境的安全性以及隔离性,防止用户空间程序对内核稳定性产生影响。

内核调用应用的安全考虑

这个机制里头,安全性是特别得去关注的问题,因调用源自高特权级的内核,所以任何漏洞都可能致使严重的安全后果,内核于调用用户程序之际会严格核查目标程序的权限,以此确保只有获授权的程序才能够被调用,开发者还得留意规避借由这种方式去引入权限提升漏洞。

进行实际部署之际,建议遵循最小权限原则,要确保被调用的应用程序仅具备完成其功能所需的权限。与此同时,应当针对调用过程,展开完整的审计日志记录,目的是在出现安全事件之时,能够迅速定位问题。定期审查被调用的应用程序代码,同样是不可或缺的安全措施。

调试内核调用应用的方法

进行这类交互过程的调试,需要特殊的工具以及方法 ,能够运用strace或者systemtap去跟踪内核发起的execve调用 ,观察参数传递以及返回值 ,在内核日志之中也能够找到相关记录 ,借助dmesg命令能够查看调用过程之中产生的调试信息 。

要是碰到调用失败这种状况,那就得按系统的方式去检查各个环节。首先得看目标应用程序是不是存在,并且有没有可执行权限,接着要核查参数传递是不是没错,最后得瞧瞧系统资源是不是足够。构建起完整的监控以及告警机制有助于及时把问题发现并处理掉。

内核调用应用的实际案例

在实际存在的Linux系统当中,这种机制被大范围应用于各类场景,像设备热插拔处理,模块加载,系统休眠唤醒等进程都有可能涉及内核调用用户程序百度网盘LINUX,网络子系统在特定情形下也会运用这种机制,例如需要执行外部的认证或者配置程序 。

又有一个典型的例子是Linux安全模块,像SELinux或者AppArmor,它们于执行策略决策之际有可能要去调用用户空间的辅助工具,这些案例表明了内核跟用户空间协作的重要意义,还展现了这种机制在实际系统里的价值。

内核调用应用的发展趋势

容器技术普及,虚拟化技术普及,内核调用应用程序机制不断演进,新使用场景中,调用边界更清晰,安全性要求更高,现代Linux内核在这方面有很多改进,含更好权限控制,含更完善审计功能。

在未来,我们存在着看到更多基于 eBPF 的替代方案的可能性,该替代方案进行了更安全以及更灵活的内核与用户空间交互方式的提供,与此同时,伴随着系统安全要求的提升,这种机制的默认配置有着变得更加严格的可能性,开发者需要对这些变化予以适应。

在实际工作期间,你碰到过什么样内核调用用户空间应用程序的情形呢?欢迎于评论区域分享你的经历,要是认为这篇文章具备帮助作用,请进行点赞并分享给更多从事开发工作的人员。