于Linux系统里,端口乃网络通信之端点linux 端口使用程序,为应用程序同外界交互的门户。对端口使用情况予以管理以及监控,此乃系统管理员与开发者日常进行运维、排查网络问题的基础技能。本文会深入去介绍Linux之中跟端口使用相关的核心程序、命令以及其实际操作方法,助力你高效掌握端口管理的全流程。

如何查看Linux端口占用情况

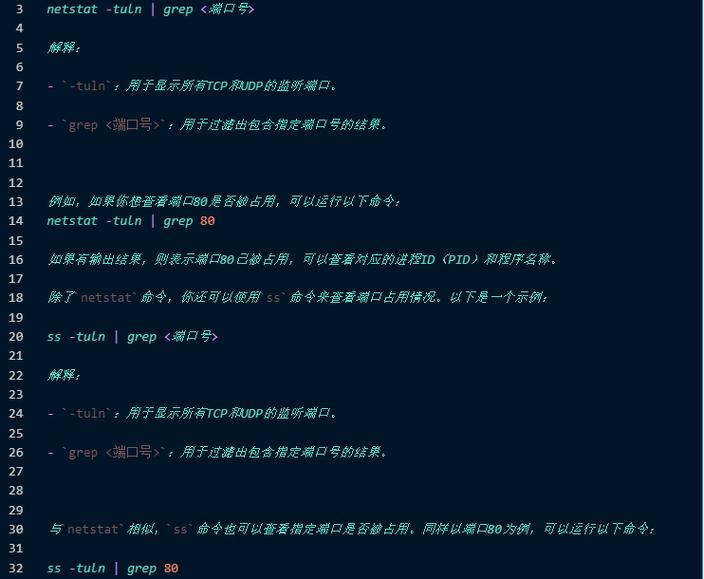

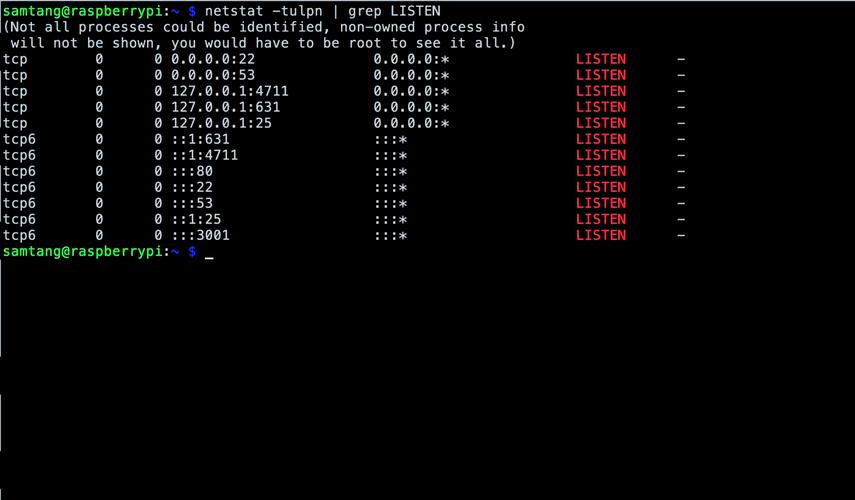

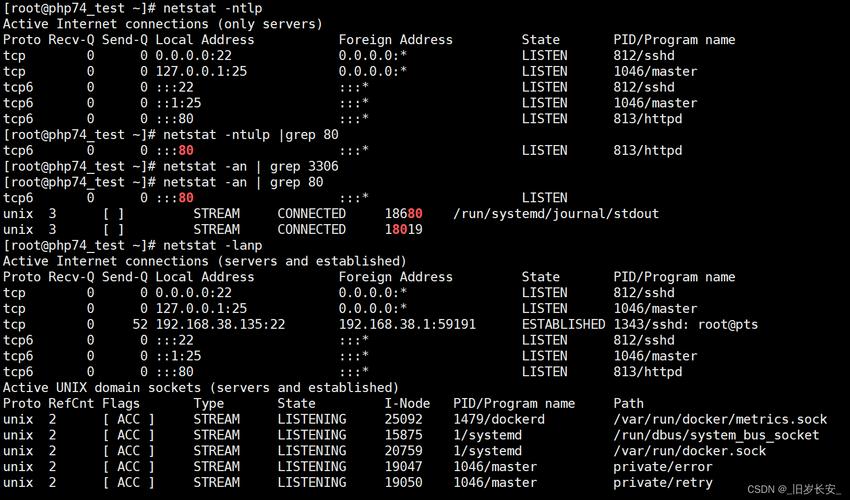

最为常用的命令乃是 netstat 以及 ss ,inetstat -tunlp 能够将全部TCP以及UDP的监听端口予以罗列,并且呈现出相对应的进程ID以及程序名 。处于TCP状态时,使用-t>进行表示,处于UDP状态时,使用-u>进行表示,以数字形式来显示地址以及端口时,使用-n>,仅显示监听套接字的情况下,使用-l>,显示进程信息时,则使用-p>。借助这个命令,能够迅速让你获悉系统当前正在运行的是哪些服务,并且占用的又是哪些端口。

ss 命令身为 netstat 的现代替代物,速度更为快捷,功能与之相仿。运用 ss -tulnp 能够达成相同目标。针对只想查看某一协议端口的情形,能够单独运用 ss -tl 来查看TCP监听端口。要牢记,查看端口占用属于诊断“地址已被占用”或者服务无法启动等问题时的首要步骤,这两个工具理应成为你的肌肉记忆。

如何查找占用特定端口的程序

要是碰到“端口XXXX已被占用”这种错误状况,就得迅速去定位那个“元凶”。能够直接运用lsof命令,它的语法就是lsof -i :端口号。比如说,lsof -i :8080就能把所有占有8080端口的进程详细信息给列出来,涵盖了进程名、PID、用户等。这可是一条精准打击的命令,信息极其直接。

还有一种方式是将netstat或者ss跟grep联合起来做过滤,举例来说,ss -tulnp | grep :3306能够迅速找出MySQL服务(一般使用3306端口)有关程序的运行状态。有这样一个情况,要是仅仅是想要获取进程PID的话,那么是能够去使用那个称为fuser的命令的,就好比说fuser 80/tcp这样的操作,它就会展示出占用TCP 80端口的进程PID。当掌握了这些查找方面的技巧之后linux 端口使用程序,是可以在数秒的时间内将端口冲突问题给解决掉的。

如何终止占用端口的进程

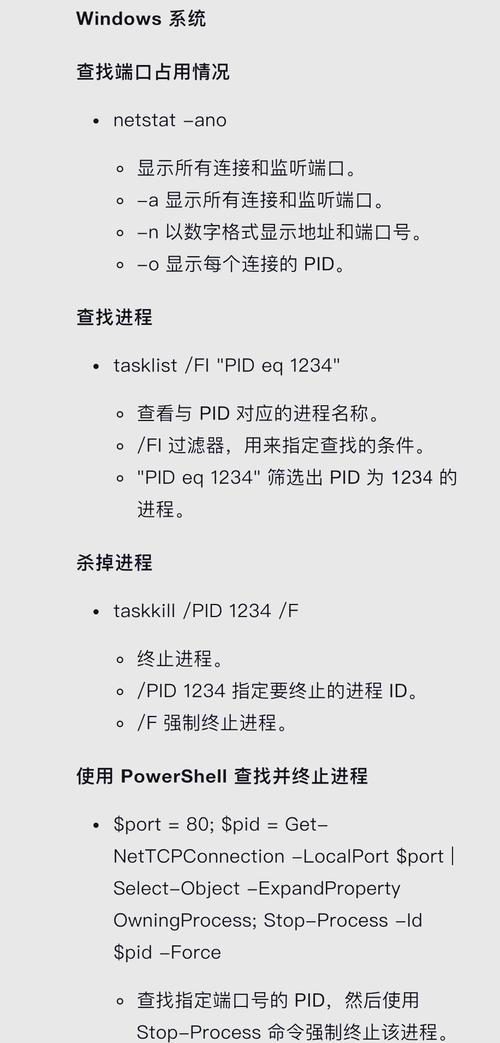

查找出占用端口的进程PID之后,最为直接的终止办法是运用kill命令,假定借助lsof查得PID是1234linux 电子书,那么执行kill 1234会给此进程发送终止信号。要是进程没有正常退出,能够采用强制终止信号:kill -9 1234。可是呢,需要慎重地去运用-9这个信号,由于它不会给予进程去清理资源的时机,这样子就有可能会导致数据出现丢失的情况。

有的时候,你有可能并不清楚确切的PID数值,想要径直凭借端口号去终止进程。在这种情形下,可以运用组合命令:kill $(lsof -t -i:8080)。这条命令先是通过 lsof -t -i:8080 来提取占用8080端口的进程PID,随后把这个PID当作参数递交给到 kill 命令 。针对那些顽固的进程,还能够运用pkill -f依据进程名或者参数去终止,不过在使用之前一定要确保目标是正确无误的。

如何查看程序打开了哪些端口

所知晓的某个正处于运行状态的程序,若要去弄明白它开启了哪些网络连接以及端口,lsof同样是极为有用的工具。运用lsof -p PID能够查看那种指定进程ID所打开的全部文件,其中涵盖了网络套接字。从这里面能够看到它所监听的端口,以及建立起来的远程连接等等。这对于剖析程序网络行为,排查连接泄露而言是相当有帮助作用的。

再一个视角是去查看由特定用户启动的程序所打开的端口,运用lsof -i -u username。这在多用户体系中常常会用到,用以检查相应用户的进程网络活动状况。像Nginx、Apache这类或许由多个工作进程构成的服务,查看主进程PID或者运用lsof -c nginx(查看所有名曰nginx的进程)能够更全面地知晓其端口使用情形。

如何配置防火墙管理端口访问

Linux里,管理端口访问时防火墙不可离,传统工具为iptables,其靠规则链控制流量,比如开放TCP 80端口入站的流量的做法是:iptables -A INPUT -p tcp --dport 80 -j ACCEPT。然而,iptables的规则具备复杂性,并且它并非是持久化的,也就是说在重启之后有可能会失效,所以需要与iptables-save相互配合来进行保存。

更为现代的发行版linux 版本,更多地运用firewalld了,像RHEL、CentOS、Fedora这些就是例子,或者运用ufw,比如在Ubuntu系统中就是这样。`firewalld`的运用更为直观,通过,`firewall-cmd --zone=public --add-port=8080/tcp --permanent`来增添规则,`--permanent`能促使规则长久生效,之后借助`firewall-cmd --reload`来加载。 ufw 更加简洁: ufw allow 22/tcp 。一定要在对防火墙作出修改之后去检试端口是否能够到达。

如何使用nmap进行端口扫描

有着强大功能的网络探测以及安全审计工具是nmap 。最基本的扫描方式为:nmap 目标IP ,如此一来会对目标最常被使用的1000个TCP端口状态展开扫描 。利用 -p 参数去指定端口范围 ,就像 nmap -p 1-1000 目标IP 这样 。而若要扫描UDP端口 ,则需要添加 -sU 选项 ,不过其速度比较慢 。这是检查服务器开放端口、评估暴露面的标准方法。

除掉扫描外部主机之外,nmap还能够被用于本地扫描,以此来验证防火墙规则是不是按照预期那样工作下去。举例来说,在服务器本机上面运行nmap -sT -p 22,80,443 localhost ,查看这些端口对于本机监听而言是不是可见的 。在安全加固之前,将 -sV 参数(版本探测)与 -O(操作系统探测)相结合,此操作能让 nmap 提供关于目标系统服务类型的详细信息,这种结合操作是重要的侦查步骤。

在实际开展工作期间,你是更偏向于运用像netstat/ss这样的经典搭配,还是会选用功能高度整合的“瑞士军刀”lsof去处理日常的端口管理工作呢?欢迎于评论区域分享你的使用习惯以及心得体会,要是发觉本文具备帮助作用,请点赞并且分享给数目更多的有需求的友人。