在Linux系统中,root用户拥有至高无上的权限,能够执行任何操作,从系统配置到文件管理linux使用root用户,无所不能。然而,这种无限权力也伴随着巨大的风险,一不小心就可能导致系统崩溃或安全漏洞。正确理解和使用root权限,是每个Linux用户必须掌握的核心技能。本文将深入探讨root用户的方方面面,帮助你安全、高效地驾驭这个强大的工具。

为什么使用root用户存在风险

root账户的权限覆盖系统每一个角落,这意味着任何误操作都可能产生无法挽回的后果。比如一条简单的rm -rf命令,如果在你自己的目录下执行,可能只是删除一些个人文件;但如果在root权限下错误地指向系统目录,就足以让整个系统瘫痪。这种风险在疲劳操作或命令不熟悉时尤为突出。

除了操作风险,root账户还是黑客攻击的主要目标。如果长期以root身份登录系统,一旦遭遇恶意软件或网络攻击,攻击者就能直接获取最高权限,窃取敏感数据或植入后门程序。普通用户账户则提供了天然的安全屏障,即使被入侵,破坏范围也有限。

如何安全地使用root权限

日常操作中,建议使用普通用户账户登录,仅在需要时临时获取root权限。最常用的方法是使用sudo命令,它允许授权用户以root身份执行特定命令。比如安装软件时可以输入sudo apt install package_name,系统会记录该操作,方便审计。这种方式既满足了权限需求,又最大限度降低了风险。

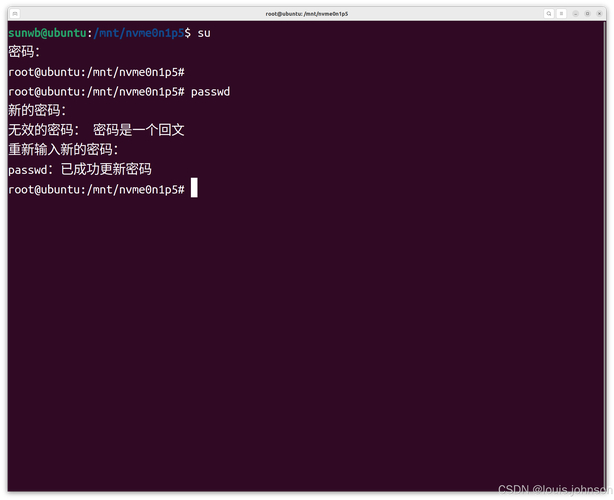

另一种情况是使用su命令切换到root用户,这时需要输入root密码。不过更安全的做法是配置sudoers文件,禁止root直接登录,强制通过sudo提权。同时,定期更换复杂密码、监控系统日志中的root操作记录,都是保障安全的重要措施。

什么时候应该避免使用root

进行日常办公、浏览网页等普通任务时,完全没有必要使用root权限。这些低风险操作在普通用户权限下完全可以正常进行,还能有效防止恶意脚本利用高级权限搞破坏。许多Linux发行版默认禁用root登录,正是基于这种安全考虑。

软件开发环境下也应尽量避免直接使用root。有些开发者为了方便,喜欢用root权限运行IDE或编译器,这可能导致生成的文件权限混乱,影响团队协作。正确的做法是在普通用户下开发,使用虚拟环境隔离项目依赖,保持生产环境和开发环境的一致性。

root用户和普通用户的区别

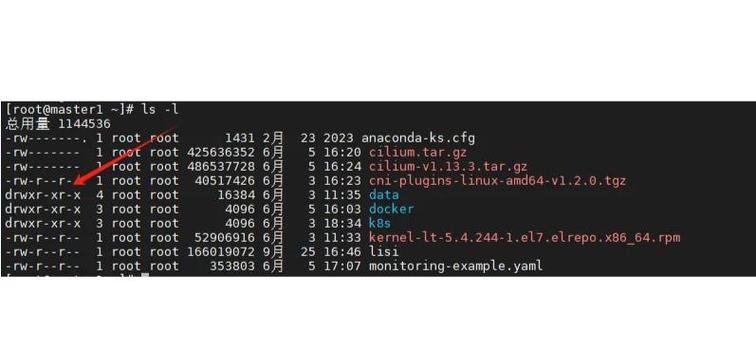

从系统层面看,root用户的UID(用户ID)为0,这是其至高权限的来源。所有文件、进程和设备都对root完全开放,不受常规权限限制。而普通用户的权限被严格限制在自己的家目录和特定系统资源内,无法修改系统级配置。

这种权限差异直接体现在命令执行结果上。普通用户无法访问/etc/shadow等敏感文件,不能安装全局软件,也不能监听1024以下的端口。如果需要完成这些系统级任务,就必须通过sudo或su获取root权限linux手机软件linux服务器维护,否则系统会提示”Permission denied”。

如何恢复误操作的root权限

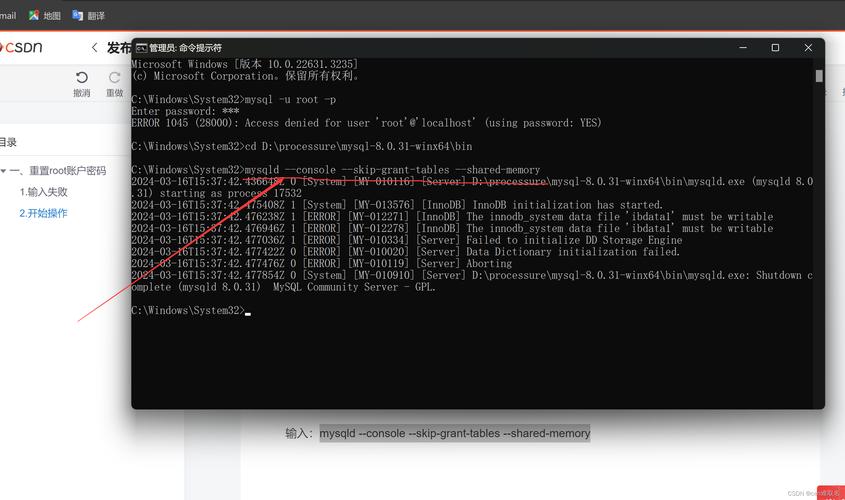

如果不小心修改了sudoers文件导致权限丢失,可以通过单用户模式进入恢复。重启系统并在GRUB菜单选择恢复模式,或在内核参数中添加single,就能进入单用户root shell。这时可以重新配置sudo权限或重置root密码。

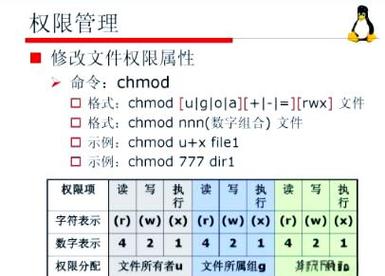

另一种常见情况是误用chmod命令改变了/bin/su或/usr/bin/sudo的权限。这时可以通过pkexec恢复权限,或者使用Live USB启动,挂载系统分区后重新设置正确的文件权限。定期备份重要配置文件也能在出现问题时快速恢复。

root权限管理的实用技巧

使用visudo编辑sudoers文件是最佳实践linux使用root用户,它能检查语法错误,避免配置失误导致权限丢失。在sudoers中可以精细控制每个用户的权限范围,比如允许特定用户重启网络服务,但禁止其他root操作。这种最小权限原则既安全又灵活。

配置密钥认证代替密码登录,结合sudo定时验证,能大幅提升安全性和便利性。设置命令别名可以简化常用sudo命令,比如将”sudo apt update && sudo apt upgrade”定义为”update-system”。这些技巧能让root权限管理既安全又高效。

你在使用root权限时遇到过最惊险的经历是什么?欢迎在评论区分享你的故事,如果觉得本文对你有帮助,请点赞和分享给更多需要的朋友!