KaliLinux是专业网路安全与渗透测试系统linux netstat,需仍然固守“合法授权”原则(仅对自有或授权资产测试),以下为分阶段学习路径,兼具理论与实战。

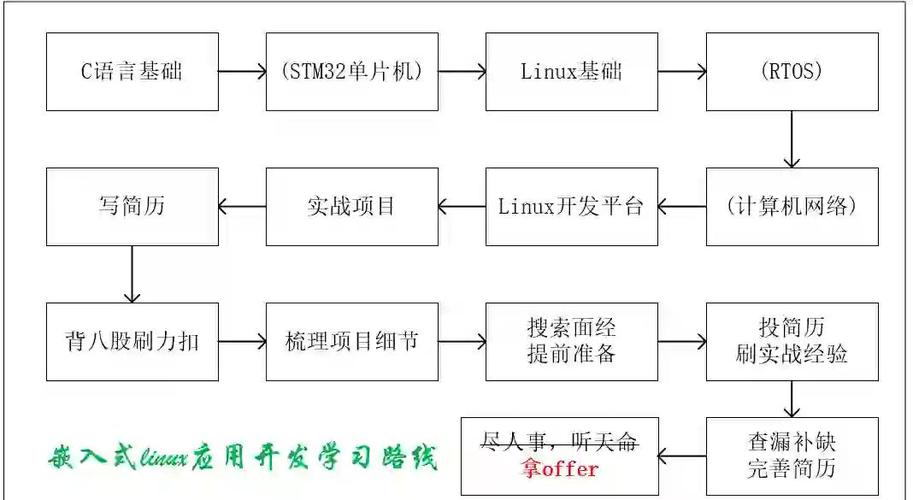

一、入门:打好基础(1-2个月)

核心目标:把握系统操作、Linux基础与工具用途,不急于“漏洞借助”。

1.系统打算

-安装方法:优先用虚拟机(VMware/VirtualBox)安装(防止破坏本地系统),推荐官方镜像(),选择“KaliLinux64-bit”。

-初始配置:启用root权限(sudopasswdroot)、更新系统(sudoaptupdate&&sudoaptupgrade-y)、安装基础工具(如输入法、远程联接工具openssh-server)。

2.核心基础:Linux命令与界面

Kali基于Debian,Linux命令是必备技能,重点把握:

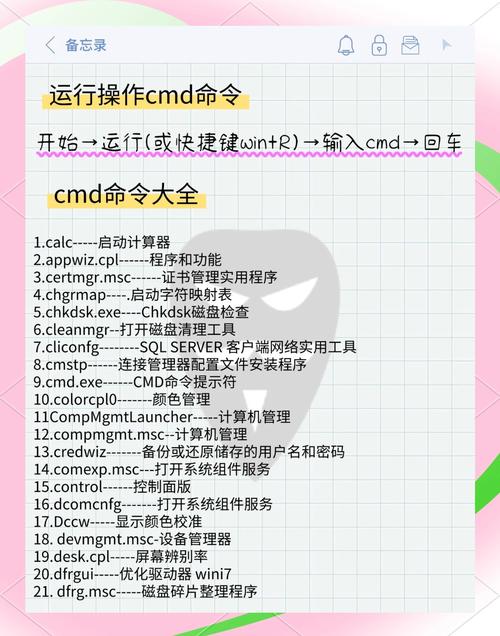

-文件操作:cd(切换目录)、ls(查看文件)、mkdir(建文件夹)、cp(复制)、rm(删掉,慎用rm-rf)。

-权限管理:sudo(临时加壳)、chmod(改权限)、chown(改所有者)。

-系统管理:ps(看进程)、netstat/ss(看端口)、ifconfig/ip(看网卡/IP)。

-界面熟悉:默认GNOME桌面,学会用“终端”(快捷键Ctrl+Alt+T)、“应用程序菜单”(找到“渗透测试工具”分类)。

3.工具认知:先“知其用”,再“知其然”

不用死记工具参数,先了解核心工具的用途,构建“工具-场景”对应思维:

-信息搜集:nmap(端口扫描linux netstat,如nmap-sV目标IP)、whois(查域名归属)、traceroute(查路由路径)。

-Web基础:burpsuite(抓包剖析,菜鸟先学“Proxy抓包”)、firefox(搭配HackBar插件,简单测试网页)。

-其他常用:hashcat(密码破解)、john(字典功击)、metasploit-framework(渗透框架,先学会启动msfconsole)。

二、进阶:核心渗透技能(3-6个月)

核心目标:按“渗透测试流程”掌握实战技能,从“用工具”到“懂原理”。

1.渗透测试流程(核心框架)

按标准流程学习,防止盲目操作:信息搜集→漏洞扫描→漏洞借助→后渗透→报告输出。

2.分模块实战(重点把握)

(1)信息搜集(渗透的“地基”)

-主动搜集:用nmap扫全端口(nmap-p1-65535-sV目标IP)、masscan快速扫大公网;用dirsearch/gobuster扫网站目录(如dirsearch-uhttp://目标IP)。

-被动搜集:用shodan(搜联网设备,如“apachecountry:CN”)、fofa(搜Web资产,如“title:后台”)、censys(核实书与端口),防止直接访问目标。

(2)漏洞扫描与验证

-工具:用openvas(开源漏洞扫描器,图形化界面,适宜菜鸟)、nessus(商业级,需申请免费激活码)扫描漏洞,生成报告。

-原理:了解常见漏洞类型(SQL注入、XSS、命令注入、文件上传),例如“SQL注入”是通过拼接SQL句子获取数据,用sqlmap测试(sqlmap-u”http://目标IP/?id=1″)。

(3)漏洞借助(Metasploit核心)

Metasploit(MSF)是渗透核心框架,重点练“模块调用”:

1.启动:msfconsole。

2.搜模块:例如搜“永恒之蓝”漏洞(searcheternalblue)。

3.用模块:use

exploit/windows/smb/ms17_010_eternalblue。

4.设参数:setRHOSTS目标IP(目标IP)、setLHOST本地IP(自己的IP)。

5.执行:run,成功后获取“meterpreter”会话(可执行命令、传文件)。

(4)Web渗透专项

Web是最常见场景,重点把握:

-抓包剖析:用burpsuite拦截HTTP恳求,更改参数测试(如SQL注入、越权)。

-密码功击:用hydra暴力破解登入(如hydra-L用户名列表-P密码列表目标IPhttp-post-form”/login:user=^USER^&pass=^PASS^:失败提示”)。

-文件上传:测试上传脚本(如php一句话木马),用蚁剑/砍刀联接管理网站。

三、精通:深度与实战(6个月+)

核心目标:从“工具使用者”到“问题解决者”,具备自定义能力与实战思维。

1.工具自定义与开发

-脚本编撰:用Python写基础工具(如端口扫描脚本、漏洞验证脚本),例如用socket库写简单端口扫描器。

-工具扩充:给MSF写自定义模块,或更改现有工具(如sqlmap插件)适配特殊场景。

2.漏洞研究与复现

-跟踪CVE漏洞:关注CVEDetails、NVD,复现最新漏洞(如Log4j、SpringCloud漏洞),理解漏洞原理(如“反序列化”“代码执行”)。

-逆向与调试:学gdb(调试)、IDAPro(逆向),剖析恶意代码或二补码漏洞(需补C/C++基础)。

3.实战演习与合规

-靶场练习:从简单到复杂,推荐:

-入门:DVWA(Web漏洞练习平台,可装在虚拟机)、TryHackMe(在线靶场linux虚拟机,有菜鸟路径)。

-进阶:HTB(HackTheBox,在线实战靶场,需解题能够进)、VulnHub(离线漏洞机炮)。

-合规与伦理:严格遵循《网络安全法》《数据安全法》,报考合法资质(如CEH、OSCP),拒绝任何未授权测试(哪怕是“好奇”)。

4.专项方向精耕

Kali覆盖场景广,精通需选方向:

-Web渗透:深入学习框架漏洞(Spring、Struts2)、API渗透、云安全(AWS/Azure漏洞)。

-外网渗透:学域渗透(AD域、组策略)、横向联通(PTH、PTT功击)、隧道技术(frp、lcx)。

-无线安全:学WiFi破解(aircrack-ng)、蓝牙渗透、RFID测试。

四、关键注意事项

1.合法优先:任何测试必须获得书面授权,严禁扫描/功击公共网路、他人资产,否则涉嫌违规。

2.多动手少空想:Kali是“实战系统”,光看教程没用,例如“用nmap扫自己的虚拟机”比记参数更有效。

3.补基础弱项:若不懂网路(TCP/IP、HTTP)、编程(Python)、数据库(MySQL),需同步补学,否则难以精通。

4.关注社区:常逛Kali官方博客、Exploit-DB、GitHub(搜渗透工具),跟进技术更新。

总结:Kali入门靠“操作”,进阶靠“流程”,精通靠“原理+实战”linux怎么读,核心是“合法前提下解决问题”,而非追求“黑客噱头”。