保障业务连续性及数据安全的基石在于企业Linux安全运维,不是简单安装防火墙或者杀毒软件,运维是一套系统工程,这套工程融合了前瞻性理念、严格规范以及实战技巧中,理念能指导构建防控风险体系的思想框架,实战可使这些框架转化成具体能操作、能验证,还能迭代的安全举措,两者都不能缺少,一道搭建起动态、有深度的企业安全防线 。

什么是企业Linux安全运维的核心理念

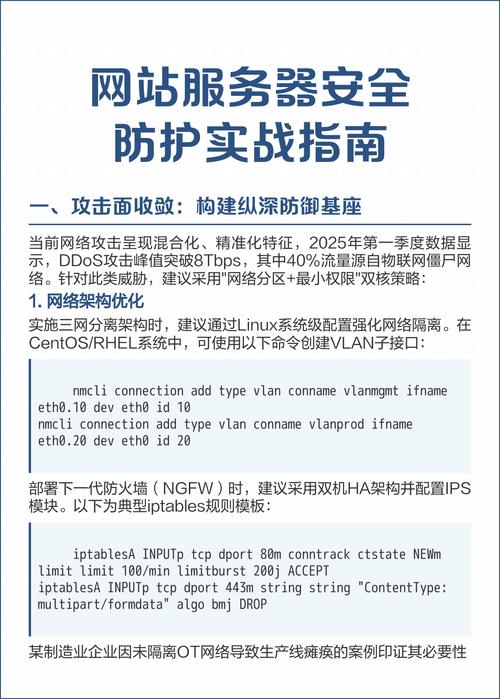

“纵深防御”以及“最小权限原则”乃是企业Linux安全运维的核心理念体现。其中,纵深防御其实质并非依赖单纯的一项安全举措,不过在网络边际这个层面、主机系统这一方面、应用服务这一范畴、数据存储此等多个层级去布置相互补充的安全管控行为而已即便仅有的一层遭遇了突破状况,然而其他层次依旧能够给予保护的。这便对咱们提出了要求,应当自架构设计开始着手之际就要把安全因素考虑进来的。

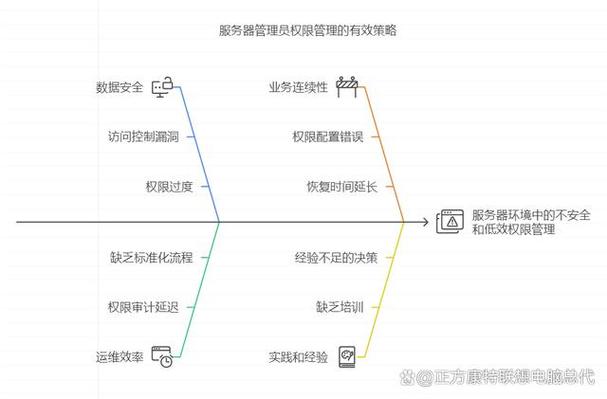

原则为最小权限,其规定该系统里的每个进程,以及每个用户,均仅具备完成自身任务所需的最低权限,这就意味着得精细化管理用户账户,还有sudo权限、文件权限以及进程能力,举例来说,数据库服务账户不该拥有Shell登录方面的权限,Web服务器进程不可具备对系统配置文件的写权限,如此便能有效限制攻击者于突破一点之后的横向移动能力。

如何制定有效的Linux服务器安全基线

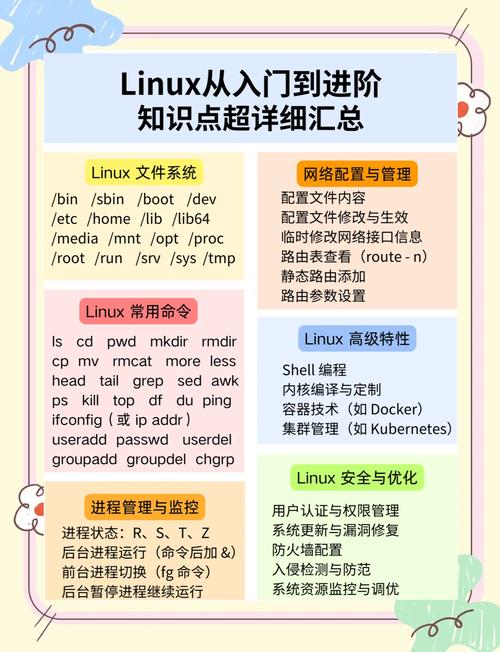

标准化安全配置的第一步是制定安全基线,基线要基于涵盖了账户策略、密码复杂度、SSH配置、服务管理、日志审计、内核参数等方面的行业标准(像CIS Benchmarks)以及内部业务需求,一份合格的基线文档必定得是可以实行自动化运行且具备具体详实能够让人进行准确检视条件的内容,绝非以宽泛笼统方式呈现的安全建议 。

在基线被制定完成之后,重点就在于执行以及持续的合规性检查,能够借助自动化配置管理工具,像是Ansible、Puppet,把基线策略代码化,并且要定期运行扫描工具,比如OpenSCAP来开展合规性审计,对于偏离了基线的系统,要有清晰的修复流程和规定的时限,安全基线并非是固定不变的,需要依据威胁形势以及技术发展定期进行复审更新,。

Linux系统常见的安全漏洞有哪些

于运维视角而言,常见漏洞源自不当配置,并非仅单纯为软件缺陷。弱密码或者默认密码,不必要网络服务的开放情况(像老的rpcbind、telnet),配置不当的sudo规则,太过宽松的文件与目录权限(比如/tmp目录的sticky位未设置),内核参数未进行安全加固(如未禁用ICMP重定向)等,皆是攻击者高频利用的入口 。

未能及时去更新软件包所携带的已知漏洞,也就是CVE,其带来的风险是极大的,这涵盖了操作系统自身防线:企业linux安全运维理念和实战 pdf,还有中间件,像Apache、Nginx、Tomcat这种,以及数据库linux 发邮件,还有各类开源依赖库,攻击者会借助自动化工具来扫描互联网,批量去攻击存在公开漏洞并且没有打补丁的系统,构建覆盖全软件生命周期的漏洞管理流程是非常关键重要的。

如何进行Linux系统的入侵检测和响应

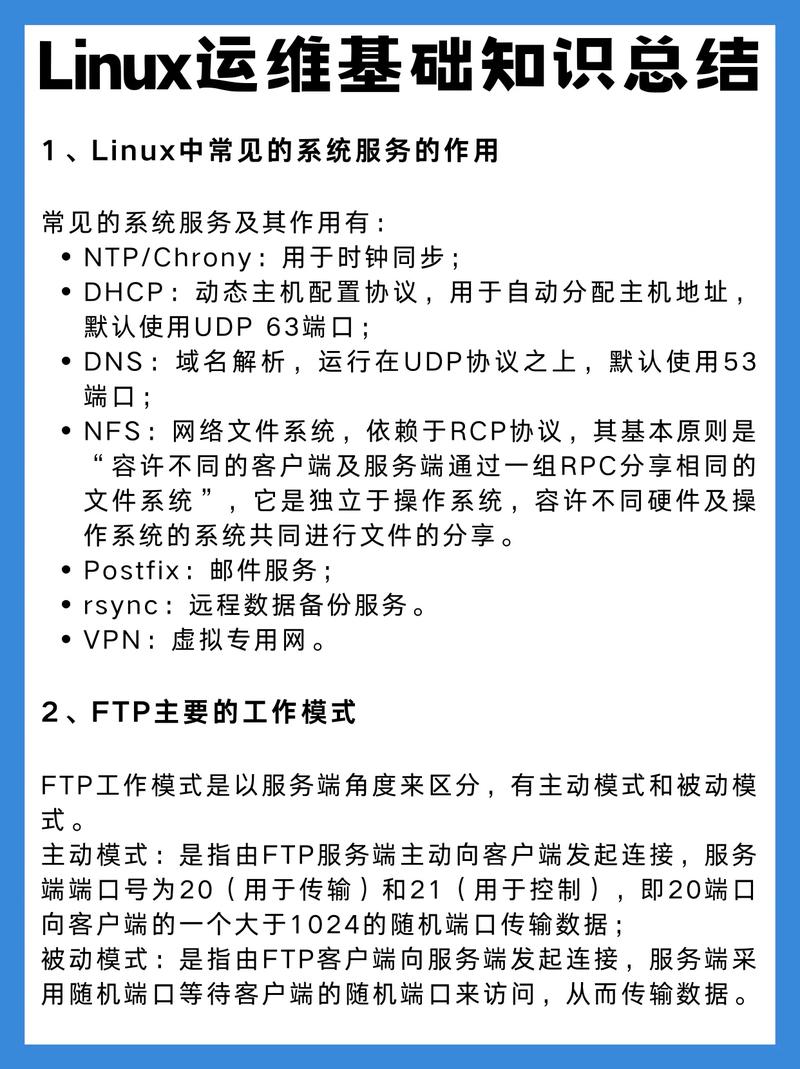

入侵检测被划分成基于主机的检测(HIDS)以及基于网络的检测(NIDS)。于主机层面而言,应当去部署像Auditd、Osquery或者商业HIDS工具,以此来监控关键文件的完整性、异常用户登录、特权命令执行,还有进程网络连接等异常行为。集中的日志收集与分析系统(比如ELK Stack)乃是快速发现异常的前提要素。

检测到可疑活动时,要有预设应急响应流程,这涵盖立马通过网络ACL或关机隔离受影响主机,保存内存转储、磁盘快照、相关日志等现场证据,开展根因分析,清除后门且修复漏洞,之后才可恢复服务。事后得形成分析报告,依据这改进防御策略与检测规则,达成安全闭环。

企业Linux安全运维需要哪些工具

包含预防、检测、响应全进程的工具链达成覆盖。处在预防阶段之际,得具备配置施行管理工具(Ansible或者SaltStack)、漏洞扫描器具(Nessus或者OpenVAS)、代码储备安全作扫描用途的道具。到检验的期段以内,依靠集中起来的记录体系(基于开源Elasticsearch、Logstash、Kibana搭建的ELK或者Graylog)、安全资讯与事件操控的平台、针对网络流动情况且做进行分析的工具(Zeek或者Suricata)。

终端检测与响应(EDR)工具、取证工具包(像Sleuth Kit)、蜜罐系统等用于响应和审计,强大的堡垒机(跳板机)用来统一运维入口和操作审计,密钥管理服务用于安全存储密码和API密钥。工具的挑选要注重集成性,防止形成新的安全孤岛linux主机,并且要能适应云原生和容器化环境。

如何学习企业Linux安全运维实战技能

初始阶段,学习路径需起始于具备扎实的Linux系统管理基础防线:企业linux安全运维理念和实战 pdf,要深入领会用户、权限、进程、网络、储存这些核心概念。接着转而系统研习网络安全的自身原理以及常见呈现出的攻击手法,此步骤能够借助CTF或者像Metasploitable这般的实验环境予以模拟,借此来理解防御所基于的出发点究竟何在。随后着重聚焦于安全合规标准,例如等保2.0且包括CIS,还有自动化运维技能 。

最为高效的办法是于工作里加以实践,投身到真实的安全加固项目之中,参与应急响应项目,参与攻防演练项目。与此同时,始终留意安全社区,像是Seclists ,又如安全厂商博客,跟踪最新的漏洞情况 ,跟踪最新的威胁情报,把理论知识跟持续变化的实战场景相融合。搭建个人的实验环境 ,反复演练自系统加固,到监控部署,再到入侵响应的完整流程 。

于你企业的Linux安全运维实践期间,所碰到的最大挑战是理念推广存在困难,是技术落地较为缓慢,还是团队技能有所欠缺呢?欢迎于评论区分享你的经历以及思考,要是觉得此文对你有帮助,请点赞并且分享给更多有需要的同行。